Что такое «кодграббер» для автоугона и как от него защититься?

Назад в библиотеку

Источник: Evakuatori-s-ru [Электронный ресурс]. — Режим доступа: http://evakuatori-s-ru.1gb.ru…

У специалистов появилась информация о том что воры обзавелись новым видом прибора который позволяет считать код сигнализации. Работает данный прибор по похожему принципу большинства код-грабберов, он просто считывает до 100 развонидностей кодов разных сигнализаций, и так же новых моделей 2009 года. Новый кодграббер позволяет записать в свою память до 8 разных кодов сигнализаций.

Защиты от таких кодграбберов уже существуют.

В производстве сигнализаций в больших объемах, часто используется так называемая односторонняя система связи, а именно вопрос- ответ. Такого рода система лекго считывается кодграбберами прямо из эфира, и сравниваются с теми которые занесены в их панять. После таких действий когда будет установка на охрану, то код будет считан без проблем. Сегодня единственный способ защититься от таких приборов это так называемое диалоговое окно. Когда брелок обращается к сигнализации, то получает от неё индивидуальный шифр который даже если и считает кодграббер, то ничего дальнейшего у него не получится. Такое шифрование невозможно угадать, потому что в каждом последующем вызове он уникален. В общем на данный момент любой прибор для угона бессилен против сигнализацией с диалоговым окном.

Сегодня единственный способ защититься от таких приборов это так называемое диалоговое окно. Когда брелок обращается к сигнализации, то получает от неё индивидуальный шифр который даже если и считает кодграббер, то ничего дальнейшего у него не получится. Такое шифрование невозможно угадать, потому что в каждом последующем вызове он уникален. В общем на данный момент любой прибор для угона бессилен против сигнализацией с диалоговым окном.

Штатная автосигнализация.

Угонщики уже хорошо изучили и ознакомились с такими видами сигнализаций, и такие автосигнализации перед ними очень слабы из-за невысокого уровня стойкости к взлому. Разного вида иммобилайзеры, чтобы их отключить минимум существует пять способов, и все эти варианты осуществляются при помощи электронных устройств взлома. Спросом у автоугонщиков пользуются в основном Митсубиси, Тойота, Лексус, так как эти автомобили пока что слабо защищены. Именно такие марки находятся на вершине рейтингов по угону. Система защиты в них слабая и легко поддается взлому путем элементарных замен шатных модулей. Эксперты советуют по меревозможности дополнительно ставить сигнализацию по мимо штатной. Вероятность угона зависит от того какая марка машины, какая модель, и самое главное это какая на нем стоит система защиты от угона. Автоугонщики имеют много разных способов для взлома, и применения их очень разнообразны. Приведем один их распространенных примеров которым пользуются угонщики: представим себе что в автомобиле стоит только штатная сигнализация и так же стоит доп-сигнализация. При помощи прибора кодграббер, угонщик снимает машину с охраны и открывает её, далее в салоне он просто заменят контроллер, или нейтрализует иммобилазер, путем записи в них своего уже приготовленного чипа. Для такого автомобиля с такой системой защиты этого вполне достаточно, дальше угонщик просто заводит автомобиль и уезжает.

Эксперты советуют по меревозможности дополнительно ставить сигнализацию по мимо штатной. Вероятность угона зависит от того какая марка машины, какая модель, и самое главное это какая на нем стоит система защиты от угона. Автоугонщики имеют много разных способов для взлома, и применения их очень разнообразны. Приведем один их распространенных примеров которым пользуются угонщики: представим себе что в автомобиле стоит только штатная сигнализация и так же стоит доп-сигнализация. При помощи прибора кодграббер, угонщик снимает машину с охраны и открывает её, далее в салоне он просто заменят контроллер, или нейтрализует иммобилазер, путем записи в них своего уже приготовленного чипа. Для такого автомобиля с такой системой защиты этого вполне достаточно, дальше угонщик просто заводит автомобиль и уезжает.

Как обезопасить и себя и понизить риск угона?

Риск угона вашего автомобиля, зависит только от правильных действий владельца и правильная и грамотновыбранная сигнализация. Для начала после покупки, нужно сменить все штатные, заводские пинкоды, со всех устройст защиты. Когда сдаете машину в автосервис, то статус сигнализации нужно переводить в режим автосервиса. Не сообщать никому что за система защиты стоит, её производитель, места противоугонных устр-ств которые стоят в автомобиле.

Когда сдаете машину в автосервис, то статус сигнализации нужно переводить в режим автосервиса. Не сообщать никому что за система защиты стоит, её производитель, места противоугонных устр-ств которые стоят в автомобиле.

Для того чтобы выбрать правильные устройста нужно учитывать следующие советы:

1. В машине желательно установить связку состоящую из иммобилайзера и замка капота.

2. Желательно чтобы замок капота был электромеханический.

3. Система которая опознает автовладельца, должна быть оснащена диалоговым окном с уникальными кодами шифрования.

4. Считается эффективным установка замка на рулевой вал входящий в состав охранного комплекса.

Что такое кодграббер?

Ни для кого не секрет, что как правило, установка автосигнализации осуществляет владельцами личных транспортных средств с целью защиты как содержимого автомобиля от кражи, так и непосредственно самого автомобиля от угона. Однако на сегодняшний день разработка технологий не стоит на месте, в связи, с чем в руках автоугонщиков и автограбителей появляется такое устройство как кодграббер. Кодграббер представляет собой устройство, действие которого направленно на перехват кода брелка автомобильной сигнализации, а так же его последующее запоминание и применение вместо оригинального брелка от сигнализации. Стоит отметить, что кодграббер считается самым простым методом взлома сигнализационной системы автомобиля.

Кодграббер представляет собой устройство, действие которого направленно на перехват кода брелка автомобильной сигнализации, а так же его последующее запоминание и применение вместо оригинального брелка от сигнализации. Стоит отметить, что кодграббер считается самым простым методом взлома сигнализационной системы автомобиля.

Что касается разновидности данного устройства, то в наши дни можно выделить три максимально популярных вида, а именно:

- Алгоритмический кодграббер;

- Замещающий кодграббер;

- Ретранслирующий кодграббер.

Далее предлагаем вам более детально ознакомиться с каждым выше упомянутым видом кодграббера.

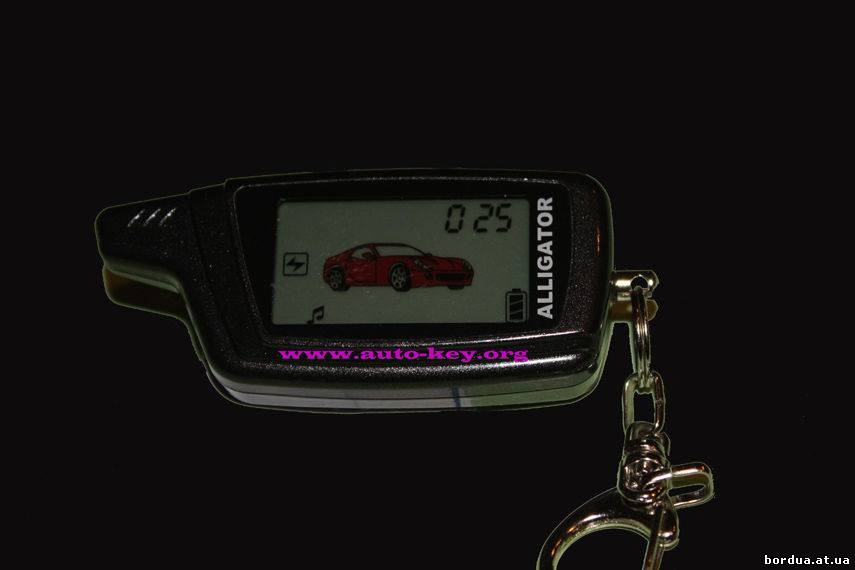

Алгоритмический кодграббер. Данный вид кодграббера, считается одним из самых популярных среди автоугонщиков. Как правило, внешне алгоритмический кодграббер, представлен нам в виде брелка от машинной сигнализации, ведь это достаточно не плохая маскировка взламывающего устройства. Работа подобного кодграббера заключается в перехватке кода сигнализации, позволяющего беспрепятственно попасть в автомобиль, от оригинального брелка. Стоит отметить, что алгоритмическому кодграбберу для перехватки и дальнейшему использованию кода от сигнализации достаточно единожды уловить и запомнить код брелка.

Стоит отметить, что алгоритмическому кодграбберу для перехватки и дальнейшему использованию кода от сигнализации достаточно единожды уловить и запомнить код брелка.

Подобные действия, устройству позволяет выполнять ключ шифрования, лежащий в основе алгоритма этого кодграббера и позволяющий ему каждый раз создавать в брелке новые кода, воспринимаемые автомобильной сигнализацией. Хотелось бы обратить ваше внимание на тот факт, что каждый вид автомобильной сигнализации обладает своим кодом шифрования. В карте же памяти алгоритмического кодграббера прописаны буквально все коды шифрования от сигнализационных систем, представленных на отечественном рынке.

Замещающий кодграббер. Этот тип кодграббера подходит исключительно для динамической системы сигнализации обладающей кодом Keeloq. Как правило, при наличии динамической сигнализационной системы, сигнал посылаемый брелком не является зафиксированным, и каждый раз изменяется и отличается друг от друга. Помните, что замещающий кодграббер применяется исключительно на однокнопочных системах постановки и снятия автомобильной сигнализации.

Что касается непосредственно самого взлома сигнализации, то он проходит в два этапа, а именно:

- Кодграббер перехватывает сигнал, передаваемый по эфиру оригинальным брелком, изменяет его, таким образом, чтоб сигнализационная система не восприняла подобный сигнал. При этом всем оригинальный сигнал, сохраняется кодграббером;

- Далее, при повторном сигнале от оригинального брелка, кодграббер так же сохраняет его, но одновременно перебивает и замещает ранее сохраненным.

Владелец, как правило, даже не предает значение тому, что сигнализация в автомобиле включилось со второго нажатия кнопки. Далее, взломщик открывает машину при помощи второго перехваченного и сохраненного сигнала.

Ретрансляционный кодграббер. Как правило, взлому ретрансляционным кодграббером подвержены исключительно системы, имеющие пассивный вид действия при помощи брелка-метки. В случае с данной системой, охранная сигнализация снимается лишь при приближении брелка-метки к автомобилю.

Кодграбберы | Keyless-Repeater.com — Магазин бесключевых повторителей, глушителей и кодграбберов

Перейти к содержимомуЗагрузка…

Кодграбберымест2022-01-03T14:15:17+02:00

Распродажа!

Распродажа!

Кодграббер — программно-аппаратный комплекс, предназначенный для копирования кода с последующим его воспроизведением. Кодграббер от латинского « код » — « код » + « граб » — « захват », отдельно термин « граббер » — жаргонный термин, который используют в своей практике айтишники, это означает какое-то программное обеспечение или скрипт, которые умеют собирать определенный код с различных типов носителей, файлов и внешних ресурсов.

Термин «кодграббер » приобрел популярность благодаря копированию кодовых ключей автосигнализаций и других охранных систем.

Автокодграббер — очень компактное устройство, часто выполненное в виде брелка для автосигнализации, но существует множество других модификаций. Возможна настройка на определенные частоты современных автосигнализаций, что позволяет распознавать и копировать код доступа. Скопированные ключи сохраняются в собственных ячейках памяти кодграббера с возможностью последующего воспроизведения в определенный момент времени. Таким образом, автокодграббер может сразу стать клоном большого количества брелоков для автосигнализаций, что крайне необходимо в дилерских центрах, автосервисах, для аварийно-эвакуационных и аварийно-спасательных служб, служб 911 и многих других.

В процессе использования кодграббера отключается система безопасности автомобиля, появляется свободный доступ в автомобиль, в том числе в багажник, кроме того, снимаются блокираторы двигателя. Кодграббер клонирует оригинальный смарт-брелок автомобиля, и на один кодграббер можно записать сразу несколько ключей от сигнализаций разных автомобилей. Современные кодграбберы способны обрабатывать динамический код, для чего требуется, чтобы код граббера не только считывал и клонировал полученные данные, но и анализировал, распознавал ключ шифрования и генерировал правильные кодовые последовательности радиочастотных сигналов.

В автомобильной сфере кодграбберы используются для управления штатными и нестандартными автомобильными охранными сигнализациями, системами управления кузовом, багажником и двигателем автомобиля. Кодграбберы также очень популярны для управления шлагбаумами, замками гаражных ворот, замками рольставен, RFID-картами и другой автоматикой.

С помощью автокодграббера вы сможете выявить слабые места ваших электронных замков и сигнализаций, протестировать их на уязвимости и, самое главное, устранить эти уязвимости, чтобы значительно повысить уровень собственной безопасности и сохранности вашего имущество. Приобретая кодграббер, вы помогаете себе, своим родным и близким обеспечить более высокий уровень безопасности, а также всегда сможете помочь открыть закрытую дверь гаража или автомобиля, шлагбаум и т. д. Кодграббер незаменим в экстренных ситуациях и может спасти жизни. Вы можете объединить все свои смарт-ключи в один или создать резерв на случай форс-мажора.

Приобретая кодграббер, вы помогаете себе, своим родным и близким обеспечить более высокий уровень безопасности, а также всегда сможете помочь открыть закрытую дверь гаража или автомобиля, шлагбаум и т. д. Кодграббер незаменим в экстренных ситуациях и может спасти жизни. Вы можете объединить все свои смарт-ключи в один или создать резерв на случай форс-мажора.

Ваше имя (обязательно)

Ваш адрес электронной почты (обязательно)

WhatsApp/Telegram (по желанию)

Ваше сообщение (не обязательно)

и удаленный вход без ключа?

Автомобильные системы дистанционного доступа без ключа (RKE) были представлены в 1980-х годах. Они оказались большим хитом, облегчив нагруженным бакалейной лавкой отпирание своих автомобилей и избавив многих из тех, кто окончательно забывчив, обнаружить, что они оставили свои ключи в зажигании своих теперь запертых автомобилей или свои кошельки на сиденья одинаковые.

Самые ранние системы RKE были весьма уязвимы для атак, описанных в предупреждающих сообщениях по электронной почте, широко распространяемых через Интернет. Их радиочастотные передатчики (обычно встроенные в брелоки) отправляли уникальные идентификационные коды, которые могли быть считаны «кодграбберами», устройствами, которые записывали коды, отправляемые, когда водители нажимали кнопки на своих брелках, чтобы запереть или отпереть свои машины:

[Получено по электронной почте, август 2013 г.]

Я запер машину. Уходя, я услышал, как открылась дверь моей машины. Я вернулся и снова запер машину три раза. Каждый раз, как только я начинал уходить, я снова слышал, как он разблокируется!! Естественно встревожившись, я огляделся, а в пожарном переулке рядом с магазином в машине сидели два парня. Они явно пристально наблюдали за мной, и не было никаких сомнений, что они каким-то образом замешаны в этой очень странной ситуации. Я быстро бросил свое дело, прыгнул в машину и умчался.

Я пошел прямо в полицейский участок, рассказал им, что произошло, и узнал, что я был частью новой и очень успешной схемы, используемой для проникновения в машины. Две недели спустя у сына моей подруги было подобное…

[Получено по электронной почте, июнь 2008 г.]

Вчера заходил мой старший сын Майк. На прошлой неделе он должен был поехать в Канаду по работе. У одного из других инженеров, путешествующих с ним в Канаду, но на его собственной машине, произошло кое-что, о чем мне нужно рассказать.

Во время путешествия он остановился в придорожном парке, похожем на то, что здесь есть, с туалетами, торговыми автоматами и т. д. Он вышел к своей машине менее чем через 4-5 минут и обнаружил, что кто-то сел в его машину и украл его мобильный телефон. , портативный компьютер, портфель с GPS-навигатором… что угодно.

Они вызвали полицию, и, поскольку не было никаких следов взлома его машины, полиция сообщила ему, что есть устройство, которое сейчас используют грабители для клонирования вашего кода безопасности, когда вы запираете двери своей машины с помощью брелка.

блокирующее устройство. Они сидят на расстоянии и наблюдают за своей следующей жертвой. Поскольку они знают, что вы входите в магазин, ресторан или туалет, у них есть несколько минут, чтобы украсть и сбежать. Сотрудник полиции сказал, чтобы обязательно вручную запереть дверь автомобиля, нажав кнопку блокировки внутри автомобиля. Таким образом, если кто-то сидит на стоянке и наблюдает за своей следующей жертвой, это будете не вы. Когда вы нажимаете кнопку блокировки на машине при выходе, она не отправляет защитный код, но если вы уходите и используете дверной замок на цепочке для ключей, она отправляет код по радиоволнам, где его можно перехватить. Я просто хотел, чтобы вы знали об этом… это что-то совершенно новое для нас… и это реально… это произошло в прошлый четверг, 19 июня, с его коллегой…

Так что имейте в виду и передайте эту записку. Посмотрите, сколько раз мы все запираем двери на пульты. Просто чтобы убедиться, что мы не забыли запереть их, и бинго, у парней есть наш код, и что бы ни было в машине, оно может исчезнуть.

Я просто хотел, чтобы все, кого я знаю, услышали это от меня. Я никогда не знал ни о чем подобном и не хочу, чтобы это случилось с кем-либо из моих знакомых, если мы сможем рассказать друг другу о том, что происходит плохо.

Берегите всех!

[Получено по электронной почте, август 2006 г.]

Сегодня вечером мы с Джоном пошли в церковь, поужинали, а потом сходили в кино в Лоус, на Спринг-Вэлли и Сентрал. Видимо, пока мы были в кинотеатре, кто-то взломал нашу машину. У Джона отобрали солнцезащитные очки (они очень удивятся, когда узнают, что они были рецептурными!). Кроме взятых очков и двух открытых перчаточных ящиков больше ничего не было взято, включая домашний кликер. Теперь самое странное: в машину НЕ БЫЛО взлома, ничего не сломано, не поцарапано и не удалено снаружи машины. Мы были очень озадачены тем, как кто-то мог попасть в машину, которую мы заперли. Ответ пришел от охранника Micro Center, который разговаривал на стоянке с другим мужчиной, чью машину также обыскали.

(В этом случае у мужчины были украдены бумажник, ключи, чековая книжка и кредитные карты.) Но и здесь не было взлома. Вскоре мы узнали, что у воров теперь есть какой-то высокотехнологичный гаджет, который может отслеживать и воспроизводить устройство блокировки клавиатуры. Другими словами, когда мы вышли из машины и пошли прочь, Джон нажал на клавиатуре, чтобы убедиться, что двери заперты. Когда он запищал, по-видимому, поблизости был кто-то, у кого было одно из этих устройств/гаджетов, и он воспроизвел звук блокировки клавиш, а затем использовал его, чтобы попасть в машину.

Если вы знаете о других случаях, когда это произошло, пожалуйста, сообщите об этом АН/ТСЖ, чтобы они могли распространить информацию среди наших соседей, чтобы они были осторожны при запирании дверей своих автомобилей. Если действительно так кто-то мог попасть в нашу машину, то могу поспорить, что отныне я обязательно буду запирать все двери вручную. Мы больше никогда не выйдем, не уйдем и не закроем машину с помощью этой клавиатуры.

Отличное изобретение, но, очевидно, вы должны быть осторожны в том, где вы его используете.

Хорошего дня, но будьте начеку!

[Получено по электронной почте, ноябрь 2008 г.]

Вновь приближается сезон отпусков, а это часто означает повышенный риск стать жертвой преступления. Мы подозреваем, что в нынешних экономических условиях риск в этом году может быть даже больше, чем обычно. Кроме того, есть свидетельства того, что по всей стране начала происходить новая форма автомобильных краж. Воры могут использовать устройство, которое позволяет им копировать сигнал, посылаемый, когда владельцы автомобилей используют кнопку дистанционного ключа для запирания своих автомобилей. Вор записывает сигнал, а затем наблюдает, как предполагаемая жертва уходит. Затем они просто отпирают автомобиль. Это не типичные взломы автомобилей. Окна не разбиты, замок в машине цел. Похоже, воры могут сканировать переполненные парковки с помощью какого-то устройства, и когда они видят, что ваши огни мигают, что означает, что они совершили нападение, они помогают себе.

Единственный способ избежать этого вида преступления — использовать кнопку блокировки двери автомобиля, расположенную внутри вашего автомобиля, а не использовать дистанционное запирающее устройство. Хотя полицейское управление Таллахасси сообщает, что им ничего не известно об этом, они говорят, что это может происходить в тех случаях, когда жертвы не знают, заперли ли они свои автомобили.

Однако времена меняются, а технологии развиваются. В ответ на слабость безопасности с фиксированным кодом автопроизводители перешли от RKE с фиксированными кодами к системам, использующим скользящие случайные коды. Эти коды меняются каждый раз, когда данная система RKE используется для блокировки или разблокировки автомобильных дверей, и, таким образом, более ранние «кодграбберы» становятся неэффективными. Эта форма более надежной кодовой системы стала отраслевым стандартом для систем удаленного доступа без ключа в середине 1990-х годов, поэтому более новые автомобили не уязвимы для быстрого и легкого вскрытия преступниками, вооруженными кодграбберами первого поколения.

Теоретически вор, вооруженный нужной технологией и способный правильно ею манипулировать, может получить из воздуха современный ключевой код и использовать его для проникновения в транспортное средство. Однако неясно, скольким мошенникам (если таковые имеются) удалось преодолеть проблемы сложности и времени, затраченные на процесс, чтобы использовать его в качестве практического средства кражи из автомобилей. Если схема требует, чтобы потенциальные воры обладали специальными знаниями и оборудованием и тратили часы (или больше) на обработку данных и репликацию устройства для получения правильного кода входа, ее применение для повышения ценности из автомобилей на парковках было бы довольно ограниченным. Как отметила Microchip Technology, производитель систем RKE марки KEELOQ:

Теоретическая атака требует детальных знаний о реализации системы и сочетания данных, специальных навыков, оборудования и доступа к различным компонентам системы, что редко бывает возможным.

Эти теоретические атаки не уникальны для системы Keeloq и могут быть применены практически к любой системе безопасности.

До сих пор мы не сталкивались с документально подтвержденными случаями кражи вещей из запертых машин через кодграбберы, не говоря уже о том, что это широко распространенная форма воровства. Сообщалось о нескольких случаях, когда ворам удавалось проникнуть в запертые автомобили с помощью явного использования какого-либо электронного устройства, но конкретный характер этих устройств еще предстоит определить.

В некоторых подобных случаях было высказано предположение, что воры, которые воровали кошельки и другие ценности из припаркованных автомобилей, использовали устройство, которое блокирует дистанционные сигналы без ключа и, таким образом, предотвращает запирание дверей автомобиля (вместо использования устройства, которое имитирует дистанционное управление без ключа). сигналы для открытия запертых дверей). В 2016 году исследователи предположили, что некоторые марки и модели потенциально уязвимы для такой атаки, но опять же мало что указывало на то, что автомобили регулярно (или даже редко) угоняют таким образом:

Вполне возможно, что все автомобили VW Group (за исключением некоторых Audi), произведенные в прошлом и частично в настоящее время, основаны на схеме «постоянный ключ» и, таким образом, уязвимы для атак», — утверждается в документе.

Единственным исключением, обнаруженным исследователями, были автомобили, построенные на новейшей производственной платформе VW MQB, которая используется в его самой продаваемой модели Golf VII, в которой, как они обнаружили, отсутствует проблема с бесключевым доступом.

Представитель VW заявил, что текущие модели Golf, Tiguan, Touran и Passat не уязвимы для атаки.

«Нынешнее поколение автомобилей не страдает от описанных проблем», — заявил представитель VW Питер Вайшайт [.]

По большей части, любые попытки угонщиков автомобилей украсть автомобили с использованием систем RKE, вероятно, были вытеснены гораздо более простым методом, с использованием усилителей для передачи сигналов RKE с достаточного расстояния, чтобы владелец автомобиля не знал об этом:

Группа исследователей из пекинской охранной фирмы Qihoo 360 недавно осуществила так называемый взлом реле с помощью пары гаджетов, которые они построили всего за 22 доллара.

Это намного дешевле, чем предыдущие версии оборудования для подделки ключей. Исследователи Qihoo, которые недавно представили свои результаты на амстердамской конференции Hack in the Box, говорят, что их модернизация также значительно увеличивает дальность радиоатаки, позволяя им угонять автомобили, припаркованные на расстоянии более тысячи футов от брелка владельца.

Атака, по сути, обманывает и машину, и настоящий ключ, заставляя их думать, что они находятся в непосредственной близости. Один хакер держит устройство в нескольких футах от ключа жертвы, а вор держит другого рядом с целевой машиной. Устройство рядом с автомобилем имитирует сигнал от ключа. Это вызывает радиосигнал от системы бесключевого доступа автомобиля, которая ищет определенный сигнал от ключа, прежде чем он откроется. Вместо того, чтобы пытаться взломать этот радиокод, устройства хакера вместо этого копируют его, а затем передают по радио с одного из устройств хакера на другое, а затем на ключ. Затем они тут же передают ответ ключа обратно по цепочке, фактически сообщая автомобилю, что ключ находится в руке водителя.

«Атака использует два устройства для расширения эффективного диапазона брелока», — говорит Джун Ли, один из исследователей группы Qihoo, называющих себя Team Unicorn. «Вы работаете в своем офисе или делаете покупки в супермаркете, а ваша машина припаркована снаружи. Кто-то проскальзывает рядом с вами, а затем кто-то другой может открыть и управлять вашей машиной. Это просто.»

Следующее демонстрационное видео демонстрирует этот метод в действии:

Одна из версий этого предупреждения, распространенного в 2008 году, содержала контактную информацию Const. Уолли Генри, офицер RCMP из Шервуд-Парка, Альберта. Генри отказался от того, чтобы эта история была распространена от его имени, сказав в своем сообщении голосовой почты тем, кто звонил: «Если ваш звонок касается электронного письма с прикрепленным к нему моим именем, имейте в виду, что информация в этом электронном письме ложь, и, пожалуйста, не распространяйте ее дальше».