Расшифровка обозначений колесных дисков.Маркировка диска

Nissan

Almera Classic

B10 [2006 — 2013]

Petrol

- Acura (2)

- Audi (409)

- BMW (31)

- Chery (847)

- Chevrolet (924)

- Citroen (88)

- Daewoo (122)

- Ford (1043)

- Geely (5)

- Honda (161)

- Hyundai (1428)

- Kia (41)

- Mazda (45)

- Mercedes-Benz (515)

- Mitsubishi (1259)

- Nissan (2591)

- Opel (187)

- Peugeot (78)

- Renault (1516)

- Skoda (1081)

- Subaru (1)

- Suzuki (19)

- Toyota (1693)

- Volkswagen (612)

- ВАЗ (Lada) (1031)

- ГАЗ (318)

- Almera Classic (527)

- Caravan (1)

- Note (145)

- Primastar (1)

- Primera (985)

- Qashqai (687)

- X-Trail (245)

B10 [2006 — 2013]

(527)

- Petrol (527)

Добавить в гараж Фильтровать

favorite 0

print share bookmark_border

0 Просмотры

0. 0

Рейтинг

0

Рейтинг

Инструмент

Не обозначено

Автосервисы рядом

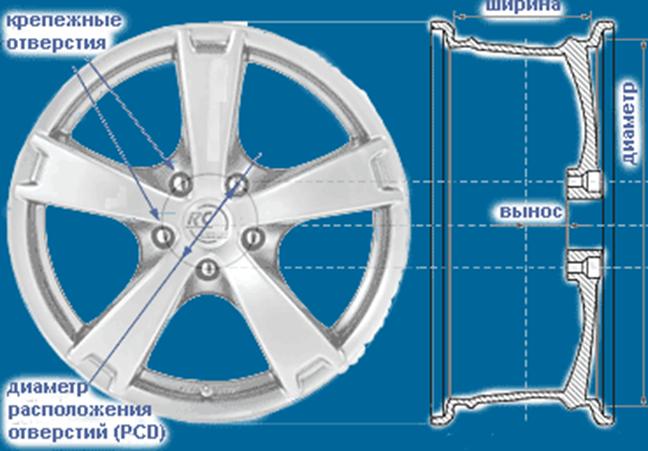

Маркировка колесного диска имеет вид 5.5Jx15 PCD=4/100 ET=45 Dia: 60.1 мм

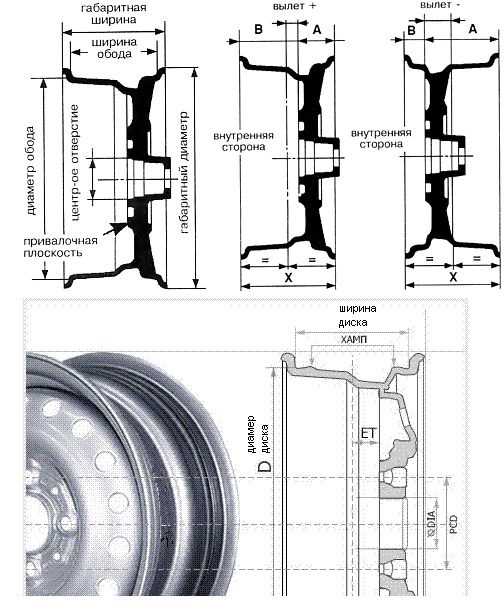

5.5 — ширина колеса в дюймах (в данном случае 5). Может быть различным для одного и того же автомобиля и зависит от размера монтируемой шины. Стандартный ряд: 3,5; 4,0; 4,5; 5,0; 5,5; 6,0; 6,5 и 7,0 дюймов; тюнинговые, спортивные и внедорожные машины могут иметь колеса и шире.

J и h3 — символы, нужные больше специалистам. В J зашифрована информация о конструкции бортовых закраин обода, т.е. J — указывает на наличие одного буртика. Может быть JJ, JK, K или L). А h3 — это код конструкции хампов — кольцевых выступов на посадочных полках обода, служащих для надежного удержания бескамерной шины на диске (вариаций много: H, FH, AH…).

15 — размер (диаметр) обода колеса в дюймах. Может быть различным для одного и того же автомобиля и зависит от размера монтируемой шины. Стандартный ряд: для легковых машин и внедорожников: 10, 12, 13, 14, 15, 16, 17, 18 и 19 дюймов.

Может быть различным для одного и того же автомобиля и зависит от размера монтируемой шины. Стандартный ряд: для легковых машин и внедорожников: 10, 12, 13, 14, 15, 16, 17, 18 и 19 дюймов.

PCD=4/100 — количество и диаметр расположения (в мм.) крепежных отверстий. Должны полностью соответствовать стандартным.

ET=45 — вылет. Может обозначаться как OFFSET или DEPORT. Это расстояние между продольной плоскостью симметрии обода и крепежной (привалочной) плоскостью колеса (при совпадении этих плоскостей вылет нулевой). Может быть меньше стандартного на 10 мм и зависит от ширины обода. Чем меньше величина вылета, тем шире колесная база.

DIA=60.1 — диаметр ступичного отверстия в мм.

- Источник: http://www.nissanoteka.ru/nt/%D0%A0%D0%B0%D1%81%D1%88%D0%B8%D1%84%D1%80%D0%BE%D0%B2%D0%BA%D0%B0_%D0%BE%D0%B1%D0%BE%D0%B7%D0%BD%D0%B0%D1%87%D0%B5%D0%BD%D0%B8%D0%B9_%D0%BA%D0%BE%D0%BB%D0%B5%D1%81%D0%BD%D1%8B%D1%85_%D0%B4%D0%B8%D1%81%D0%BA%D0%BE%D0%B2.

%D0%9C%D0%B0%D1%80%D0%BA%D0%B8%D1%80%D0%BE%D0%B2%D0%BA%D0%B0_%D0%B4%D0%B8%D1%81%D0%BA%D0%B0

%D0%9C%D0%B0%D1%80%D0%BA%D0%B8%D1%80%D0%BE%D0%B2%D0%BA%D0%B0_%D0%B4%D0%B8%D1%81%D0%BA%D0%B0

favorite 0

share

bookmark_border

Маркировка дисков

На самом деле, у любого колесного диска несколько больше параметров, чем диаметр и количество болтовых отверстий, на которые в большинстве случаев обращают внимание автомобилисты. И большинство из этих параметров также критичны для обеспечения безопасной езды и сохранности подвески автомобиля. Поэтому, при выборе дисков нужно в первую очередь выяснить, какие из нижеуказанных параметров предусмотрены производителем Вашего автомобиля, как допустимые, и искать диски, полностью соответствующие требуемым характеристикам.

Важно понимать, что любое отклонение от требований автопроизводителя относительно технических параметров дисков и шин напрямую влияет на работу подвески и создает угрозу не просто ускоренного износа шины и/или частей ходовой, но и внезапного их разрушения в экстремальных условиях. Если на дороге глохнет мотор – это неприятно, но решаемо – можно взять такси, вызвать мастера или эвакуатор и т.д. Но если на большой скорости отрывается колесо – это уже создает реальную угрозу жизни, причем нередко не одного и не двух человек. Поэтому подвеска автомобиля, и все, что с ней связано (в том числе колеса) должны всегда и полностью соответствовать требованиям производителя автомобиля и находиться под постоянным контролем водителя.

Если на дороге глохнет мотор – это неприятно, но решаемо – можно взять такси, вызвать мастера или эвакуатор и т.д. Но если на большой скорости отрывается колесо – это уже создает реальную угрозу жизни, причем нередко не одного и не двух человек. Поэтому подвеска автомобиля, и все, что с ней связано (в том числе колеса) должны всегда и полностью соответствовать требованиям производителя автомобиля и находиться под постоянным контролем водителя.

Итак, что написано на колесном диске? Обычно, основная маркировка диска выглядит примерно так:

6,5j x 15 5/112 h3 ET45 d 57,1

Попробуем расшифровать эту абракадабру.

6,5 – посадочная ширина обода диска, выраженная в дюймах. В данном случае, ширина обода составляет 6,5*25,4=165,1 мм. Нужно заметить, что этот параметр напрямую связан с шириной шины. Для каждой ширины шины существует вилка (от и до) допустимой ширины диска, на который данная шина может быть установлена. Оптимальный вариант, чтобы ширина диска находилась где-то возле середины допустимого диапазона для данной шины. Узнать допустимую ширину диска для конкретной шины можно с помощью шинного калькулятора – нужно просто выбрать типоразмер покрышки. Нужно понимать, что в случае, если ширина диска не соответствует ширине шины, это скорее всего создаст проблему с бортированием шины на этот диск, а также заметено ухудшит эксплуатационные характеристики шины, поэтому на этот параметр обращать внимание нужно обязательно.

Оптимальный вариант, чтобы ширина диска находилась где-то возле середины допустимого диапазона для данной шины. Узнать допустимую ширину диска для конкретной шины можно с помощью шинного калькулятора – нужно просто выбрать типоразмер покрышки. Нужно понимать, что в случае, если ширина диска не соответствует ширине шины, это скорее всего создаст проблему с бортированием шины на этот диск, а также заметено ухудшит эксплуатационные характеристики шины, поэтому на этот параметр обращать внимание нужно обязательно.

J (JJ, JK, K,B, P, D …) В этой букве зашифрована техническая информация о закраинах обода диска (конструкция, форма, высота). Самыми распространенными типами дисков на сегодня являются J (в основном для моноприводных автомобилей), и JJ (как правило, для полного привода). Закраины обода диска влияют на установку резины, компенсирующих грузиков, а также на устойчивость к смещению шины на диске в экстремальных условиях. Очевидно, что несмотря на внешнюю взаимозаменяемость, к примеру, дисков J и JJ, лучше все-таки выбирать параметр, рекомендованный производителем автомобиля.

Очевидно, что несмотря на внешнюю взаимозаменяемость, к примеру, дисков J и JJ, лучше все-таки выбирать параметр, рекомендованный производителем автомобиля.

5/112 – Параметры крепления диска к ступице

5 – количество болтовых (крепежных) отверстий на диске;

112 – диаметр окружности в миллиметрах, на которой размещены эти отверстия (а точнее их центры). Иногда параметр наносится на диск отдельно и обозначается, как PCD (Pitch Circle Diameter).

Тут очень важно не ошибиться, поскольку разных стандартов этого параметра существует множество, причем разница между соседними иногда составляет всего несколько миллиметров, поэтому, скажем, диск от автомобиля Jaguar (PCD=120,65) визуально прекрасно садится на ступицу BMW (PCD=120), но это не означает, что его можно использовать на этом автомобиле. Аналогично, «Жигулевские» диски 4/98 надеваютсяч на ступицы многих иномарок, для которых предусмотрен размер 4/100.

Главное, что тут нужно понимать, это то, что несмотря на заметную разницу в диаметре крепежных отверстий диска и болтов (шпилек), производитель автомобиля очень точно рассчитывает посадку колеса на ступицу. Это связано с тем, что любое наименьшее отклонение центра ступицы от центра диска вызовет не просто биение колеса (обычно сопровождается вибрацией на руле), но и поставит под угрозу надежность крепления колеса, ведь если диаметр расположения крепежных оверстий не соответствует параметрам ступицы, то полностью затянуть все крепежные болты (гайки) с конусным основанием (которое должно обеспечить центровку диска на ступице) невозможно. А это уже угроза не просто Вашему кошельку, но и жизни.

H (h3, FH, AH, CH…) – в этих буквах зашифрована информация о конструктивных особенностях полок обода диска и выступов (хампов) на них. Хампы (Hump) предназначены для бескамерных шин и обеспечивают правильную установку шины на диск. Некоторые шины (например шины RunFlat) требуют особенных параметров диска в этом вопросе, этот момент нужно уточнить при покупке шин. В общем случае глубоко вникать в суть этих обозначений автолюбителю не нужно.

Некоторые шины (например шины RunFlat) требуют особенных параметров диска в этом вопросе, этот момент нужно уточнить при покупке шин. В общем случае глубоко вникать в суть этих обозначений автолюбителю не нужно.

ET45 – вылет диска (мм). Расстояние между плоскостью приложения диска к ступице и центральной осью диска. Этот параметр должен точно соответствовать требованиям автопроизводителя, поскольку под него рассчитываются ключевые параметры подвески и рулевого механизма автомобиля. Вылет диска не зависит ни от диаметра диска, ни от ширины шины, ни от каких-либо других ее параметров. Для одной ступицы вылет один для всех типоразмеров шин и дисков. Варианты обозначения (в зависимости от страны производства): OFFSET, DEPORT.

d 57,1 (DIA) – Диаметр центровочного отверстия на диске. Должен точно соответствовать диаметру посадочного цилиндра на ступице. Нужно понимать, что кроме центровочной функции, посадочный цилиндр имеет еще одну, не менее важную – он частично берет на себя нагрузку, которая приходится на крепежные болты (шпильки). Поэтому, если центровочное отверстие понравившегося диска больше посадочного цилиндра ступицы – Вам придется использовать специальные центровочные кольца, которые можно купить в шинных центрах, или заказать у кулибиных. Лучше конечно купить готовые – так надежнее. Но при этом внешний и внутренний размеры центровочного кольца должны точно (!) отвечать, соответственно, диаметрам ступичного цилиндра и центровочного отверстия диска. Никаких зазоров в 1 или пару миллиметров тут быть не может – иначе потеряется смысл установки этих колец.

Поэтому, если центровочное отверстие понравившегося диска больше посадочного цилиндра ступицы – Вам придется использовать специальные центровочные кольца, которые можно купить в шинных центрах, или заказать у кулибиных. Лучше конечно купить готовые – так надежнее. Но при этом внешний и внутренний размеры центровочного кольца должны точно (!) отвечать, соответственно, диаметрам ступичного цилиндра и центровочного отверстия диска. Никаких зазоров в 1 или пару миллиметров тут быть не может – иначе потеряется смысл установки этих колец.

Как расшифровать диск WD MyBook после его извлечения из корпуса? — #14 от SBrown — Внешние диски для Mac

Сообщество WDДиего_Таска

9

Угадайте, что? Мне только что помог Томас расшифровать и восстановить файлы со старого накопителя MyBook с неисправным USB-интерфейсом. Его процедура сработала и в моем случае с микросхемой INIC-1607E без нареканий.

Его процедура сработала и в моем случае с микросхемой INIC-1607E без нареканий.

Я согласен с теми, кто говорит, что WD должна платить Томасу за услуги, которые он предоставляет своим клиентам!

ходвас

10

Томас также помог мне расшифровать мой жесткий диск; плата контроллера на моем ноутбуке умерла, и он починил ее за несколько электронных писем. Большое спасибо! 10/10

Моджо_Джоджо

11

У меня похожее бедствие. Если бы кто-нибудь, кто понял это, мог дать мне несколько советов, это означало бы мир!

Моджо_Джоджо

12

В настоящее время я использую ddrescue, чтобы попытаться клонировать свой неисправный диск на запасной, чтобы попытаться восстановить его и получить некоторые очень важные изображения, и я бы не смог этого сделать, если бы не Томас. удивительная помощь с шифрованием и очень подробное использование команд. По моему опыту, редко бывает, чтобы кто-то так помогал тому, кого даже не знает. Большое спасибо, Томас!

Rob_Wicked

13

У меня тоже такая же проблема, если кто-нибудь может дать мне несколько советов, я буду любить вас вечно! Я перепробовал все, что знал, чтобы заставить это работать, но я в отчаянии!

SКоричневый

14

Короче говоря, если у вас есть аппаратно зашифрованная модель My Book XYZ, а корпус выходит из строя, все, что вам нужно сделать, это получить точно такой же корпус от XYZ и вставить диск.

Надеюсь, этот KBA поможет прояснить ситуацию с аппаратным шифрованием My Books по сравнению с My Book с RAID и чтением дисков на обычном ПК

https://support.wdc.com/knowledgebase/answer.aspx?ID=15150

Rob_Wicked

15

Как определить модель корпуса, если он давно утерян, а у меня есть только диск?

Это WD Caviar GP WD5000AAVS емкостью 500 ГБ. Скажите, какую модель мне нужно приобрести?

Ссылка не предоставляет эту информацию.

SКоричневый

16

@Rob_Wicked Мы обновим наш KBA для получения дополнительных инструкций и решений.

В модулях с одним отсеком серийный номер привода соответствует серийному номеру корпуса.

Введите здесь серийный номер вашего накопителя, и он должен получить номер детали My Book

https://support.wdc.com/warranty/warrantystatus.aspx?lang=en

Rob_Wicked

17

Спасибо.

SКоричневый

18

Я рекомендую удалить серийный номер из общедоступного форума, но поскольку вы опубликовали

WDh2CS5000N

My Book Home Edition

PATRICK_ROWLEY

19

@SBrown: Каким будет процесс получения нового контроллера? Поскольку открытие корпуса диска, чтобы определить, является ли это мостом SATA-USB или диском, аннулирует гарантию, как можно получить новый корпус без гарантии?

SКоричневый

20

@PATRICK_ROWLEY предложите подержанный или новый корпус с тем же номером продукта

WDh2CS5000N

My Book Home Edition

thomas_kaeding

21

Если вы удалите диск и подключитесь к компьютеру с Linux через SATA или другой корпус, мой метод работает более чем в 90% случаев. Это работает для накопителей с одним из следующих чипов на плате моста USB-SATA: JMS538S, SW6316, INIC-1607E и OXUF943SE.

Это работает для накопителей с одним из следующих чипов на плате моста USB-SATA: JMS538S, SW6316, INIC-1607E и OXUF943SE.

На GitHub также есть проект — andlabs/reallymine: расшифровка зашифрованного жесткого диска WD MyBook (все еще WIP). для других операционных систем.

1 Нравится

Джумма

22

Привет, Томас

У меня только что вышел из строя WD «My Book Essential» с 1,0 ТБ SATA/32 МБ кэш-памяти. В нем много фотографий и личных данных, которые я хотел бы восстановить.

На данный момент процесс:

- Замеченный диск больше не отображается в проводнике Win.

- Блок питания проверен, в норме.

- Извлеките диск из корпуса и подключите его к запасным кабелям SATA на ПК под управлением Win 7 64x.

- Запустите диспетчер дисков Win, диск не распознан, отображается на устройствах Win как диск WD, но недоступен.

- Запустил бесплатную версию Minitool Free, Stellar Phoenix, сделал полное сканирование с каждой. Stellar распознал, нашел только несколько файлов.

- Диск теперь отображается как диск с буквенным обозначением в проводнике Win, однако он говорит, что для его использования его необходимо отформатировать.

В накопителе использовалась микросхема Symwave SW6316-3VB14. Я считаю, что этот чип умер, так как привод все еще механически исправен и крутится тихо.

Будем признательны за любые советы, помощь, спасибо.

Спасибо

Джумма

thomas_kaeding

23

Я уверен, что Windows уже повредила вашу MBR и заголовки

вашего раздела данных. Когда люди научатся?

Когда люди научатся?

Я могу только сказать вам, как расшифровать, если вы используете Linux. Если вы используете Windows,

, попробуйте GitHub — andlabs/reallymine: расшифровка зашифрованного жесткого диска WD MyBook (все еще WIP). для программы, имеющей версию для Windows.

Джумма

25

В настоящее время я загружаю и готовлю USB-накопитель для Ubuntu в качестве живой флешки для загрузки.

Есть ли у вас инструкции в Linux для восстановления в качестве подключенного диска SATA?

Спасибо

J

Джумма

27

Привет Томас

Я решил обратиться в местную компанию по восстановлению данных.

Они запросили 150 австралийских долларов и успешно восстановили все 1,0 ТБ данных… уф!

В будущем у меня будут дополнительные резервные копии всех этих данных в автономном режиме.

Спасибо

Джеймс

readytech

29

Привет всем,

У меня есть жесткий диск WD от друга, который сказал, что USB-мост вышел из строя.

Это микросхема inic 1607e

Как восстановить зашифрованные данные?

арон1947

30

В качестве первого шага можно написать по адресу: http://support.wdc.com

Но все должны помнить, что любой жесткий диск (или что-либо еще) может

закончиться в любое время, его жизнь и, следовательно, резервное копирование являются должен.

thomas_kaeding

31

Здесь я поместил свой учебник.

Примечания:

- Если вы подключите пустой диск к Windows, он автоматически повредит MBR и таблицу разделов.

- Инструменты для восстановления пароля не включены.

- Я ищу дополнительные блоки клавиш JMS538S для проекта. Если у вас есть такой диск, пришлите мне, пожалуйста, ваш ключевой блок (и пароль, если он есть) и копию вашего сектора 0.

следующая страница →

Как расшифровать NotPetya и Petya после атаки

Сделать мир лучше всегда было основной целью CrowdStrike. В этом сообщении блога мы делаем наши выводы и инструменты для расшифровки NotPetya/Petya доступными для широкой публики. С помощью прилагаемых инструментов почти вся основная таблица файлов (MFT) может быть успешно восстановлена в течение нескольких минут.

Расшифровка MFT

MFT, бесспорно, является одной из наиболее важных структур данных файловой системы NTFS. Он содержит список файлов в файловой системе вместе с метаданными, такими как даты, размер файла, расположение на диске и т. д. Без MFT любая попытка восстановить файлы практически невозможна. Расшифровка MFT возможна только при использовании нескольких уязвимостей в реализации NotPetya/Petya шифра Salsa20. По сути, это комбинация атаки по известному открытому тексту и атаки с использованием многократных блокнотов. Обратите внимание, что эта атака не означает, что Salsa20 сломана, она влияет только на эту конкретную реализацию.

Как расшифровать MFT?

Чтобы восстановить MFT, сначала его необходимо извлечь с зараженного жесткого диска. Это можно сделать с помощью судебного образа диска, подключив зараженный жесткий диск к незараженной системе или загрузив зараженный компьютер с live CD[1].

В предположении первого случая, т. е. получен образ диска для судебной экспертизы с именем disk. dd, следующий набор команд извлечет MFT в файл mft.raw:

dd, следующий набор команд извлечет MFT в файл mft.raw:

# MMLS DISK.DDDOS ПЕРЕДИТАЦИЯ Таблица

Сектор смещения: 0

единиц-в 512-байтовых секторах

Слот. — 0000000000000000204700000020488Unallocated

002: 000: 000000000204802029588470202956800 NTFS / EXFAT (0x07)

9000 9208 № .238 icts .238 icts .238 icts / ict. / ict. / ict. / ict. / Exfat (0x07) 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 9000 .0005Первая команда, mmls, возвращает структуру раздела. Обычно начальный сектор основного раздела NTFS имеет значение 63 или 2048. Следующая команда, icat, выводит MFT раздела NTFS в файл mft.raw.

После извлечения зашифрованного MFT его можно расшифровать с помощью инструмента decryptPetya.py из репозитория CrowdStrike.

python decryptPetya.py -- mft mft. raw

raw

В зависимости от размера MFT и количества зашифрованных записей расшифровка занимает от 2 до 30 минут.

Параметры командной строки для decryptPetya.py:

-h, -- help показать это справочное сообщение и выйти -- mft MFT, -m MFT имя файла MFT

-- strict, -s Выполните строгую расшифровку: выводите только те записи MFT, которые

могут быть расшифрованы с высокой степенью достоверности. Другие помечены

как плохие.

Скрипт выводит расшифрованную MFT под именем файла [mft].decrypted_strict или [mft].decrypted_relaxed, в зависимости от предоставленной опции. По умолчанию выбрано расслабленное расшифрование. Он пытается расшифровать данный зашифрованный текст, даже если достоверность относительно низкая. Для криминалистически обоснованного анализа пороговое значение выбирается таким образом, чтобы обеспечить максимальную достоверность результатов. Это можно сделать, выбрав опцию «–strict».

В редких случаях может потребоваться восстановить первые или несколько последних записей MFT. Это можно сделать с помощью лог-файла decryptPetya.log. С этой целью файл журнала выводит наиболее вероятный открытый текст для данного зашифрованного текста. В следующей выдержке из журнала приведен пример:

индекс данных 1020 (индекс ключевого потока 56986) не решен потенциальные значения:

открытый текстовый ключcertainty

0x002050.9876

0x8279 0.0124

[…]

догадался при расшифровке записи 27983 в секторе 55966 (смещение 0x1b54000)

В сценарии использования по умолчанию decryptPetya.py уже заполняет наиболее вероятный байт. При этом в расшифрованную запись автоматически записывается наиболее вероятный байт 0x00 с достоверностью 0,9876.

Дальнейший анализ MFT

Когда MFT удовлетворена, ее можно проанализировать далее, например, с помощью таких инструментов, как analysisMFT. py, или установить исправления на жесткий диск.

py, или установить исправления на жесткий диск.

Технические подробности

Какие ошибки допущены автором Petya (и позже скопированы авторами NotPetya), которые позволяют расшифровать MFT?

Предыдущие отчеты о вариантах Petya и NotPetya показали, что они используют ошибочную реализацию шифра Salsa20 [2]. Код очень похож на реализацию с открытым исходным кодом, которую можно найти на GitHub [3]. Хотя исходный код этой реализации правильный, авторы Petya допустили несколько ошибок при переходе на 16-битный код. Эти ошибки делают все версии Petya/NotPetya уязвимыми для атаки по известному открытому тексту, которая позволяет расшифровывать большие части MFT.

Salsa20 Слабость позиции потока В этом разделе описывается уязвимость в том, как NotPetya/Petya использует позицию потока. Вместо использования байтового смещения в потоке шифруемых данных NotPetya/Petya использует номер соответствующего сектора, что имеет существенные последствия для безопасности схемы.

NotPetya/Petya использует модифицированную версию Salsa20, симметричного потокового шифра, который сопоставляет 256-битный ключ, 64-битный одноразовый номер и 64-битную позицию потока с 512-битным блоком ключевого потока. Основная функция шифрования называется s20_crypt(). Благодаря аргументу position этот алгоритм обеспечивает уникальную возможность поиска произвольного смещения в ключевом потоке за постоянное время. Алгоритм основан на генераторе псевдослучайных чисел (PRNG) для создания ключевого потока, который применяется в побайтовой операции XOR к открытому тексту. На следующем рисунке представлен обзор алгоритма Salsa20:

Функция Salsa20 PRNG, называемая s20_expand(), инициализируется четырьмя входными параметрами:

1.) Константа (-1 недействительный s3ct-id), в отличие от исходной константы алгоритма (expand 32-byte k)

2.) 32-байтовый случайно сгенерированный ключ

3.) 8-байтовый случайно сгенерированный одноразовый номер

4. ) 8-байтовое целое число, представляющее позицию в потоке, но на самом деле являющееся номером сектора данных, подлежащих шифрованию.

) 8-байтовое целое число, представляющее позицию в потоке, но на самом деле являющееся номером сектора данных, подлежащих шифрованию.

Соответствующий дизассемблированный код s20_crypt() показан ниже:

92E4 нажать 0 ; doWrite

92E6 mov топор, [bp+var_10]

92E9 push топор ; int

92EA push big [bp+sector] ; номер сектора

92EE lea cx, [bp+sectorData]

92F2 push cx ; буфер

92F3 mov dl, [bp+arg_0]

92F6 push dx ; unk

92F7 mov [bp+var_A3E], ax

92FB call disk_read_or_write ; прерывание диска

92FE add sp, 0Ch

9301 mov eax, dword ptr [bp+var_10]

9305 shl eax, 9

9309 push eax ; длина

930B lea ax, [bp+sectorData]

930F push ax ; буфер

9310 push big [bp+sector] ; номер сектора

9314 push di ; одноразовый номер

9315 push [bp+key] ; key

9318 call s20_crypt

Как показано красным, одна и та же переменная используется для чтения сектора с диска и в качестве смещения потока для функции s20_crypt(). Затем номер сектора используется в качестве входных данных для функции PRNG s20_expand(), как показано в следующем листинге разборки:

Затем номер сектора используется в качестве входных данных для функции PRNG s20_expand(), как показано в следующем листинге разборки:

97EC mov eax, [bp+sector]

97F0 shr eax, 6

97F4 push eax ; __int32

97F6 lea ax, [bp+n]

97F9 толкать топор ; int

97FA call s20_rev_little_endian

97FD add sp, 6

9800 lea ax, [bp+keystream]

9803 push ax ; keystream

9804 lea ax, [bp+localNonce]

9807 push ax ; п

9808 толкать си ; key

9809 call s20_expand_key

Тот факт, что вместо фактической позиции потока (в байтах) используется номер сектора, делает все версии NotPetya/Petya уязвимыми для атаки по известному открытому тексту. Рассмотрим пример со следующими параметрами:

32-байтовый ключ:

26 7a 2d 2e 96 70 A3 14 62 70 17 31 35 A8 F1 1D72 52 4F 42 07 13 A0 31 D6 AE 34 56 9F 4D 10 53

NONE:

B8 8A 03 1B 87 1D BB FE

номер зашифрованного сектора: 0x00600061

Функция s20_expand_key() вызывается с номером сектора, разделенным на 64, т. е. 0x18001.

е. 0x18001.

В результате получается следующий поток ключей:

000000 AC 1E 1D 43 CF B7 FD 48 91 72 7A CD 06 33 BB C6000010 2E FF CA 4F F9 DB 09 F6 21 5F 87 96 BD 66 9E0005

000020 74 FF D7 83 CF B2 E0 EC C1 7A 6B 9D EA 64 3B 82

000030 42 90 65 06 E9 E1 10 87 DF BC FA 0B 4F FD E0 39

Поток вычисляется по индексу ключа оператор модуля номера сектора:

0x00600061 % 0x40 = 0x21

Следовательно, реальный поток XOR начинается с индекса 0x21 ключевого потока:

000000 FF D7 83 CF B2 E0 EC C1 2B 6B 43 EA

000010 90 65 06 E9 E1 10 87 DF BC FA 0B 4F FD E0 39 77

[…]

Далее шифруется сектор 0x00600062. Поскольку номер сектора увеличивается только на единицу, результирующий ключевой поток XOR:

000000 D7 83 CF B2 E0 EC C1 7A 6B 9D EA 64 3B 82 42

010 65 06 E9 E1 10 87 DF BC FA 0B 4F FD E0 39 77 CE

[…]

Следовательно, если NotPetya/Petya зашифровывает сектор i и результирующее состояние 64-байтового ключа — FF D7 83 CF […], состояние ключа для сектора i+1 будет D7 83 CF B2 […]. Это понимание можно использовать для атаки на криптографию NotPetya/Petya с помощью атаки с известным открытым текстом. Причина этого в том, что ключевой поток может быть тривиально извлечен, как только часть открытого текста известна. Пусть x обозначает открытый текст, а k ключевой поток, тогда E(x) = x ⊕ k. Если x известен, ключ можно восстановить, еще раз применив исключающее ИЛИ: E(x) ⊕ x = (x ⊕ k) ⊕ x = k. Эта процедура использует коммутативные и ассоциативные свойства XOR. Как только ключевой поток известен, другие части зашифрованного текста могут быть расшифрованы.

Это понимание можно использовать для атаки на криптографию NotPetya/Petya с помощью атаки с известным открытым текстом. Причина этого в том, что ключевой поток может быть тривиально извлечен, как только часть открытого текста известна. Пусть x обозначает открытый текст, а k ключевой поток, тогда E(x) = x ⊕ k. Если x известен, ключ можно восстановить, еще раз применив исключающее ИЛИ: E(x) ⊕ x = (x ⊕ k) ⊕ x = k. Эта процедура использует коммутативные и ассоциативные свойства XOR. Как только ключевой поток известен, другие части зашифрованного текста могут быть расшифрованы.

Использование слабости позиции потока

В предыдущем разделе мы показали, что если у нас есть определенные знания о лежащем в основе открытом тексте, мы можем легко вычислить исходный ключевой поток с помощью XOR зашифрованного текста с открытым текстом. Из-за повторяющегося характера потока ключей это знание можно использовать для получения больших частей потока ключей. Сначала необходимо расшифровать MFT. Это почти идеальная структура данных для атаки по известному открытому тексту. В общем случае MFT представляет собой непрерывный список записей MFT. Каждая запись MFT имеет следующую структуру:

Это почти идеальная структура данных для атаки по известному открытому тексту. В общем случае MFT представляет собой непрерывный список записей MFT. Каждая запись MFT имеет следующую структуру:

| Смещение | Размер | Описание |

| 0x00 | 4 | Запись подписи |

| 0x04 | 2 | Смещение для обновления последовательности |

| 0x06 | 2 | Количество записей в массиве Fixup |

| 0x08 | 8 | Порядковый номер $LogFile (LSN) |

| 0x10 | 2 | Порядковый номер |

| 0x12 | 2 | Количество жестких ссылок |

| 0x14 | 2 | Смещение до первого атрибута |

| 0x16 | 2 | Флаги: 0x01: запись используется 0x02: каталог |

| 0x18 | 4 | Фактический размер записи MFT |

| 0x1c | 4 | Выделенный размер записи MFT |

| 0x20 | 8 | Ссылка на базовую запись ФАЙЛА |

| 0x28 | 2 | Идентификатор следующего атрибута |

| 0x2a | 2 | – |

| 0x2c | 4 | Номер записи MFT |

| 0x30 | Варьируется | Атрибуты и значения исправления |

Как правило, каждая запись имеет длину 1024 байта, т. е. два сектора. С учетом вышеизложенного становится очевидным, что существует значительное перекрытие байтов ключевого потока для всех записей. На следующем рисунке показано перекрытие:

е. два сектора. С учетом вышеизложенного становится очевидным, что существует значительное перекрытие байтов ключевого потока для всех записей. На следующем рисунке показано перекрытие:

| Запись/индекс | 0 | 1 | 2 | 3 | 4 | 5 | 6 | [ … ] |

| 0 | А | Б | С | Д | Е | Ф | Г | |

| 1 | С | Д | Е | Ф | Г | |||

| 2 | Е | Ф | Г | |||||

| […] |

В то время как первые байты ключевого потока имеют очень мало перекрывающихся выборок, ситуация меняется для записей с большим индексом, и может быть собрано больше перекрывающихся выборок. Ближе к концу MFT более ранние записи исчезают, а оставшиеся записи снова накапливаются до относительно небольшого количества отсчетов.

Ближе к концу MFT более ранние записи исчезают, а оставшиеся записи снова накапливаются до относительно небольшого количества отсчетов.

Были оценены два различных подхода к повторному использованию ключевого потока:

- Заголовок MFT, где предполагается, что первые несколько байтов заголовка MFT являются постоянными; и

- Байтовая гистограмма, в которой рассчитывается вероятность того, что байт открытого текста встречается в заданном секторе.

Идея состоит в том, чтобы перебрать MFT и эмулировать последовательность секторов реализации NotPetya/Petya. Для каждой записи MFT собираются потенциальные байты ключевого потока в структуре данных. Если найден тот же самый байт ключевого потока, соответствующая определенность обновляется. После синтаксического анализа MFT структура данных анализируется, и только те кандидаты, которые соответствуют определенным условиям, устанавливаются в качестве байтов ключевого потока.

Атака на заголовок MFT В подавляющем большинстве записей первые восемь байтов имеют вид 46 49 4C 45 30 00 03 00. При таком предположении поток ключей может быть получен напрямую. Однако, поскольку можно восстановить только первые восемь байтов открытого текста, эта атака не может расшифровать записи ближе к концу MFT. Более того, для каждого индекса ключевого потока можно собрать не более четырех выборок.

При таком предположении поток ключей может быть получен напрямую. Однако, поскольку можно восстановить только первые восемь байтов открытого текста, эта атака не может расшифровать записи ближе к концу MFT. Более того, для каждого индекса ключевого потока можно собрать не более четырех выборок.

Поэтому мы усовершенствовали этот метод, чтобы учесть более широкий диапазон возможных байтов, называемый байтовой гистограммой.

Атака на байтовую гистограмму Тот факт, что большинство элементов в записи MFT имеют фиксированный размер, может быть использован. Из этого факта следует, что одни и те же типы данных появляются по одному и тому же смещению в каждой записи. Чтобы получить достоверные сведения о наличии байта по заданному смещению, гистограмма для каждого смещения в записи MFT была рассчитана по набору из 1,1 миллиона записей, собранных из различных реальных установок Windows. Были выбраны только гистограммы, имеющие не более 10 различных значений или значительно смещенные в сторону определенного значения.

При таком подходе из каждой записи MFT можно собрать больше потенциальных выборок ключевого потока.

ОценкаПодход был оценен на аналитической виртуальной машине Windows XP. Виртуальная машина была заражена NotPetya, и был сделан снимок зараженной, но еще не зашифрованной системы. MFT был извлечен, а затем виртуальная машина начала позволять NotPetya выполнять свою работу. После этого также была извлечена зашифрованная MFT. Чистая MFT содержала 27 984 записи.

Расшифровка MFTМы применили обе атаки к зашифрованному MFT и сравнили его с достоверностью. Были достигнуты следующие результаты:

| Атака | Байты ключевого потока | Восстановлено записей | |

| Правильно | Неправильно | ||

| Заголовок MFT | 55 914 | 0 | 27 452 (98,10%) |

| Байт Histo | 56 945 | 0 | 27 975 (99,97%) |

В то время как метод заголовка MFT может правильно восстановить около 56 000 байтов ключевого потока, метод байтовой гистограммы может восстановить почти 56 000 байтов. Обе атаки имеют нулевые ошибки, что является хорошей новостью для криминалистического анализа MFT, так как полученные данные очень надежны. Что касается расшифровки MFT, 532 записи не удалось расшифровать с помощью метода заголовка MFT, и только 9записи не могут быть расшифрованы методом byte histo!

Обе атаки имеют нулевые ошибки, что является хорошей новостью для криминалистического анализа MFT, так как полученные данные очень надежны. Что касается расшифровки MFT, 532 записи не удалось расшифровать с помощью метода заголовка MFT, и только 9записи не могут быть расшифрованы методом byte histo!

Кроме того, определенность в каждом месте была зарегистрирована и показала значительные различия, как показано в следующем отрывке:

| Нападение | Индекс ключевого потока 0 | Индекс ключевого потока 100 | ||||

| Открытый текст | Ключ | Уверенность | Открытый текст | Ключ | Уверенность | |

| Заголовок MFT | 0x46 | 32 | 1.0000 | 0x46 | 80 | 4,0 |

| Байт Histo | 0x46 | 32 | 0,9996 | 0x46 0x94 0x44 | 80 130 82 | 31. Наверх

|