Code Grabber (Кодграббер) — что это, как использовать, цена

Автомобилист Электроника и оборудование Оставить комментарий

С появлением электронных кодовых замков появились устройства для считывания и перехвата кода открытия таких замков, это — кодграббер (code grabber). Код граббер, он же граббер интересен не только угонщикам автомобилей, но и тем, кто хочет получить доступ к проезду, то есть использовать граббер для открытия шлагбаумов.

Содержание статьи:

- Что такое кодграббер?

- Виды кодграбберов.

- Защита от кодграбберов.

- Как взламывают сигнализацию с диалоговой схемой защиты.

- Насколько автосигнализации подвержены взлому?

- Механическая защита от угона.

- Иммобилайзер — защита от угона.

- Кому нужны кодграбберы для авто?

- Видео.

Code Grabber — что это?

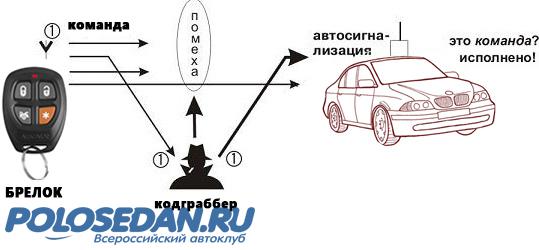

Кодграббер для авто применяется для обмана электронной системы защиты от угона транспортного средства. Такие средства придуманы изначально с хорошей целью — получать доступ к автомобилю сотрудникам сервисных служб в случае поломок и отказа сигнализации подчиняться командам брелка. Затем их начали приобретать угонщики самих машин или просто для открытия авто и кражи различных вещей, находящихся в салоне. На крупных стоянках стоят люди с устройствами кодграбберами и ждут, когда владелец автомобиля нажмет на кнопку постановки сигнализации. Они также активируют граббер в момент активации автомобильной сигнализации и электронное устройство «вор кода» запоминает посылаемый брелком код, которым можно воспользоваться потом для вскрытия авто.

Почти все виды автомобильных сигнализаций не могут защититься от считывания кода посторонним устройством.

Так как радиус действия кодграббера 150 метров, то поймать человека с граббером трудно, тем более в центре густонаселенного города.

Виды кодграбберов

Грабберы для машин бывают 3 видов:

Наиболее серьезная защита от кодграбберов

Диалоговая схема защиты автомобиля хорошо защищает. Принцип действия основан на том, что когда водитель автомобиля нажимает на брелке кнопку постановки транспортного средства под охрану, управляющий блок сигнализации (внутри авто) получает посылаемый код с брелка и проверяет в своей памяти, если в списке устройство, которое передает этот сигнал.

После этого, управляющий блок сигнализации посылает брелку сигнал-запрос. Брелок обрабатывает сигнал-запрос по засекреченному алгоритму и посылает обратно. Управляющий блок сверяет повторно полученный код по тому же алгоритму и при совпадении, разблокировывает автомобиль.

Как взламывают сигнализацию с диалоговой схемой защиты

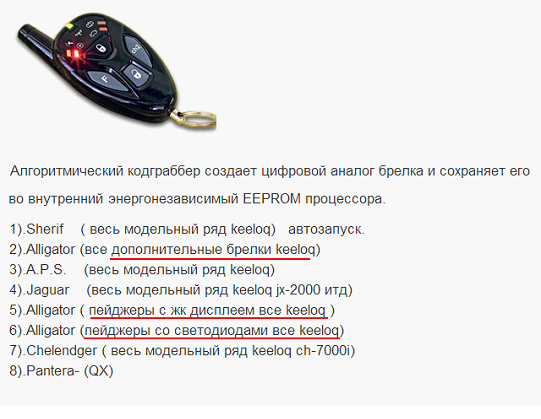

Кодграббер третьего типа — алгоритмический (мануфактурный), как раз и предназначен для снятия с охраны машин с диалоговой схемой сигнализации.

Такой сканер кодов сигнализации перехватывает сигнал с брелка сигнализации с диалоговой схемой. Кодграббер (сканер) вычисляет производителя этой автомобильной охранной системы. У граббера есть заводские коды разных производителей и он подбирает их. Заводские коды получают из-за утечек от производителей охранных систем.

Помимо профессиональных способов взламывания транспортных средств, существуют и любительские варианты открытия автомобилей без ключа, которые были придуманы водителями, забывшими ключи в салоне или сел аккумулятор и замерз замок.

Универсальным мануфактурным кодграббером можно взломать более 100 видов сигнализаций:

- Sherif ( весь модельный ряд keeloq) автозапуск.

- Alligator (все дополнительные брелки keeloq)

- A.

P.S. (весь модельный ряд keeloq)

P.S. (весь модельный ряд keeloq) - Jaguar (весь модельный ряд keeloq jx-2000 итд)

- Alligator ( пейджеры с жк дисплеем все keeloq )

- Alligator (пейджеры со светодиодами все keeloq)

- Chelendger ( весь модельный ряд keeloq ch-7000i)

- Pantera- (QX)

- Mongouse

- GUARD ( брелоки с красным светодиодом keeloq)

- Duplex

- Pantera (SX)

- Fighter

- Cenmax (HIT-320 keeloq модели)

- Pantera (с пейджерами обратной связи по 5ХХХ серию включительно )

- Faraon

- KGB (дополнительные брелки включая старые модели)

- Berhut (дополнительные брелки)

- Berkut (пейджеры)

- KGB (пейджеры с обратной связью, проверенно на-VS 4000)

- Tomahawk(TW7000 TW9000,TW9010,TW7010,TW7020,TW7030,TW9020,TW9030,950LE) автозапуск.

- Godzila

- Pandora (серия RX)

- Leopard

- Red Scorpio

- Inspektor

- Cenmax-MT7

- Cenmax (A-700 A-900)

- Cenmax (VT-200,VT-210)

- CENMAX VIGILANT ST-5, ST-7, ST-10, V-7, MT-8 автозапуск.

- StarLine-Twage А6,А8,А9, автозапуск.

- StarLine-Twage В6(черный брелок) автозапуск.

- StarLine-Twage В6(доп.брелок) автозапуск.

- StarLine-TwageВ6 (синий пейджер ) автозапуск.

- StarLine-Twage В9(черный пейджер) автозапуск.

- StarLine-Twage В9 (доп.брелок)

- StarLine 24V

- StarLine-Twage А4,A2 автозапуск.

- FANTOM F-731, F-635LCD

- KGB ( FX-3,FX-5, FX-7)

- REEF (с красным светодиодом)

- Gorgon (с красным светодиодом)

- Black-Bug super (с красным светодиодом)

- Fortress(частично)

- StarLine-Twage В9(диалоговый синий пейджер)

- Eaglemaster

- TIGER keeloq Tiger QS, Tiger MM1

- Partisan

- Pantera (с пейджерами обратной связи c новой кодировкой серии SLK-350 SC-SLK-675 RS включительно )

- Alligator(с пейджерами обратной связи c новой кодировкой серии S-400 2WAY — S-875 RS 2WAY)

- Sherif (с номым динамическим кодом CFM модели с ZX-1055, ZX-1060 ) автозапуск.

- Challenger новые модели с измененым кодом CFM модели ch8000i, x-1.

- Daewoo Nexia штатная сигнализация

- Huindai доставная сигнализация

- Mystery (пейджер со светодиодами) MX-503, MX-505

- Leopard LS новые модели с измененым кодом. автозапуск.

- Tomahawk X3 итд серия Х автозапуск.

- Top Guard

- APS2800

- Sher-Khan AM А (автозапуск),В,Vegas .

- APS 7000-9000

- Sheriff zx730,zx750 (с номым динамическим кодом CFM2 ) автозапуск.

- Challenger (с номым динамическим кодом CFM2 ) автозапуск.

- Harpoon h2, h3

- AME-MM2 Type2 автозапуск.

- Bagira MS AME-002

- DaVinci codeice 7k1,K9.1 итд автозапуск.

- Mystery пейджеры mx-605, mx-605RS, mx-705

- Mystery дополнительные брелки mx-605, mx-605RS,607,705,905,905RS.

- Mystery пейджеры mx-605, mx-605RS, 607,705, 905, 905RS

- Convoy XS

- Pantera CLK 355

- Mangust EMS 1.7, 1.9, 1.7R, 1.9R автозапуск.

- Jaguar EZ-Betta, EZ-Alpfa

- Black-Bug (зеленый светодиод)

- Anaconda

- Tomahawk TZ

- Subaru ,Tribeca B9,Outback,Forester,Impreza, Legacy (без смартов)to 2010year — ШТАТКА

- Sherif 999 (новый модельный ряд)

- KLIFFORD 1998 — алгоритм

- KLIFFORD 1996 — статика

- SIRIO 777

- EXCALIBUR

- TAMPERS

- Reef (зеленый светоиод)

- ZORRO

- OMEGA

- ENFORCER

- Visonic

- ROLLINS

- PRESTIGE

- Whister

- AL998RS RT

- SKUNET

- TR03B1

- Bagira

- APS 2700,2800,2900 Новый модельный ряд

- Tiger EMS 1.

7R, 1.9R

7R, 1.9R - jaguar серия ja,jb

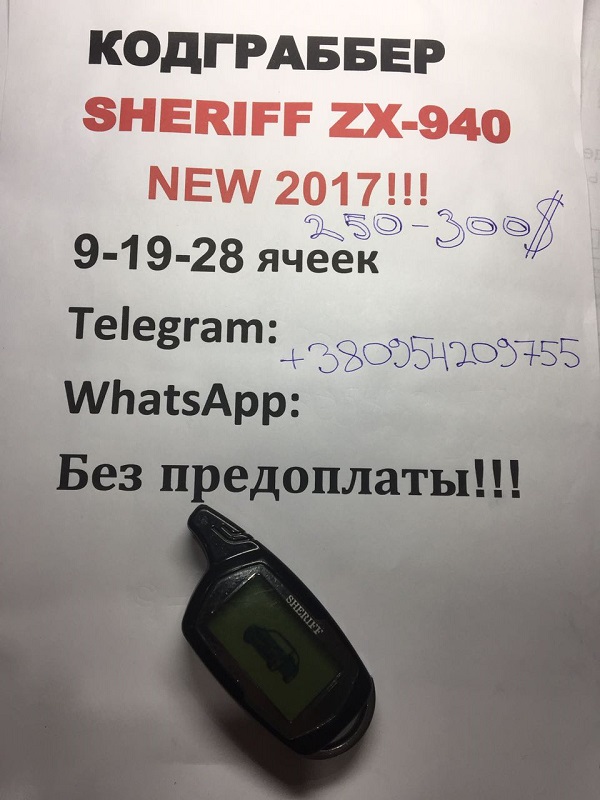

- Sheriff zx-930 Новый модельный ряд

- Sheriff 940, 950.

Может вскрывать штатные охранные системы следующих автомобилей:

- LEXUS RX 300, 470, (ШТАТКА европа) работает 50 на 50 открыть можно 2-3 раза

- ТОЙОТА крузер 100, (ШТАТКА европа) работает 50 на 50 открыть можно 2-3 раза

- Toyota Kamri (ШТАТКА европа2004г.)

- Toyota Prado. (ШТАТКА европа) работает 50 на 50 открыть можно 2-3 раза

- Toyota RAV4 (ШТАТКА европа) работает 50 на 50 открыть можно 2-3 раза

- AUDI A4, A6 , A8, TT ШТАТКА (проверено по 2004г но только европа,на экспортные 434,42MHz не распостраняется).

- VOLVO

- Subaru.

Насколько авто сигнализации подвержены взлому?

Под каждый новый вид сигнализации в скором времени придумывается новый вид взлома. Поэтому электронная система охраны не защищает на 100 %.

Создатели кодграбберов охотятся на сигнализации, а на самих кодграбберов начали охотиться антикодграбберы. Оба типа этих устройств можно заказать в интернете.

Оба типа этих устройств можно заказать в интернете.

Надежнее всего защитить автомобиль от угона — это использовать комплексную защиту, то есть и сигнализацию, и механическую защиту.

Механическая защита от угона

Принцип действия такого способа защита заключается в том, что происходит блокировка руля, педалей, коробки передач, в зависимости от того, на что оно установлено.

После вскрытия электронной защиты, угонщику придется искать механическое устройство, которое блокирует руль или педали, или коробку.

Иммобилайзер — защита от угона

С англ. переводится как обездвиживатель. Immobilizer — вид электронного средства от угона. Он блокирует какую-то деталь или узел конструкции автомобиля, например, препятствует передачи электроэнергии на обычный или редукторный стартер или бензонасос, или зажигание. Иммобилайзер размыкает какую-либо цепь ответственно важных устройств для запуска и движения автомобиля. Блокировка или разблокировка осуществляется специальным ключом или брелком.

Существуют иммобилайзеры, которые дают возможность завести автомобиль, а после они блокируют какое-либо устройство и включают звуковой сигнал. Звук включается, чтобы у угонщика не было времени отключить иммо.

Кому нужны кодграбберы для авто:

- Авто угонщики.

- Воры автомагнитол, видео регистраторов, и других вещей, находящихся внутри машины. После кражи салонных вещей, авто закрывают. Поэтому не рекомендуется оставлять в авто документы, телефоны, деньги. Когда оставляете машину в сервисе для ремонта, брелок от сигнализации надо забирать с собой и перевести охранную систему в сервисный режим. Это не позволит недобросовестным слесарям, механикам и других работников СТО привязать дополнительно еще брелок к сигнализации. И надо следить, сколько брелков привязано к сигнализации вашего авто.

Кому нужны кодграбберы для шлагбаумов:

Такой считыватель кодов можно купить на алиэкспресс примерно за 6 долларов. Этот кодграббер подходит для шлагбаумов Nice, Game.

А этот код граббер подходит для разных шлагбаумов. Универсальный брелок V2.0. Имеет цветной дисплей и может сохранять 20 кодов. Пульт может открывать и закрывать шлагбаумы следующих производителей: CAME Top, DORHAN, DEA, BENINCA, CAME Tam, NICE Flo, Nice Flo-s, FAAC, GSN ACS-R, NICE. Цена: 14500 р.

Видео

В этом видео показывается как работать с кодграббером сигнализаций.

В этом видео в кадр попал вор, который использовал кодграббер.

Полезные советы: как защитить от кодграббера.

Если вместо ворот стоит шлагбаум, как его открыть?

Code Grabber Pandora (Пандора) для шлагбаумов и ворот.

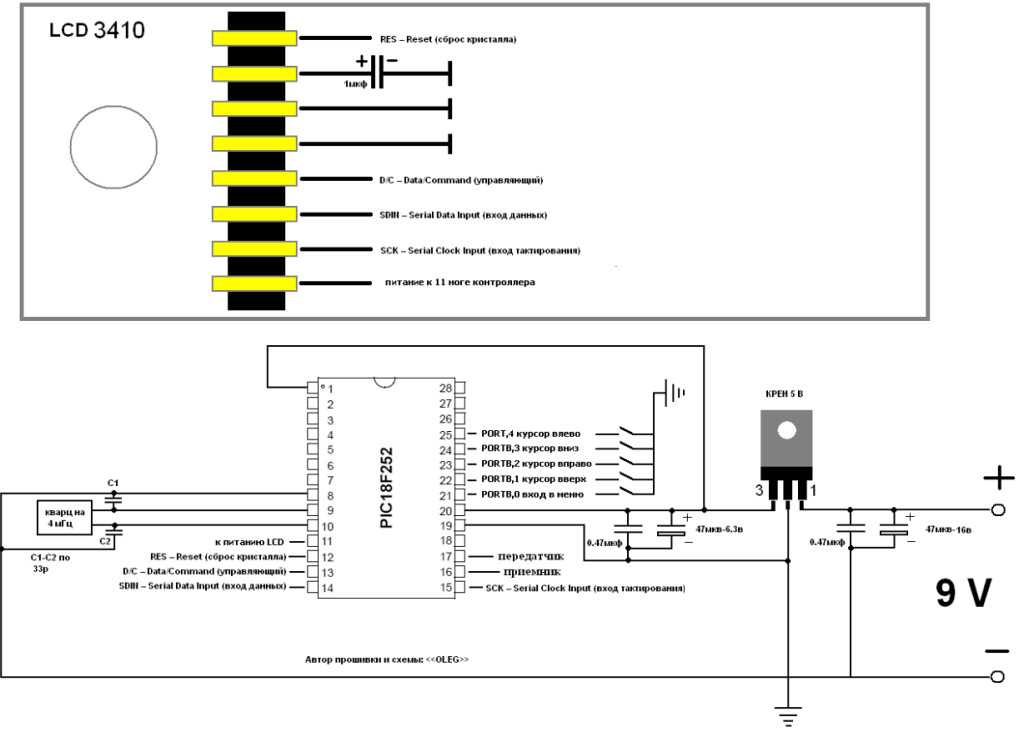

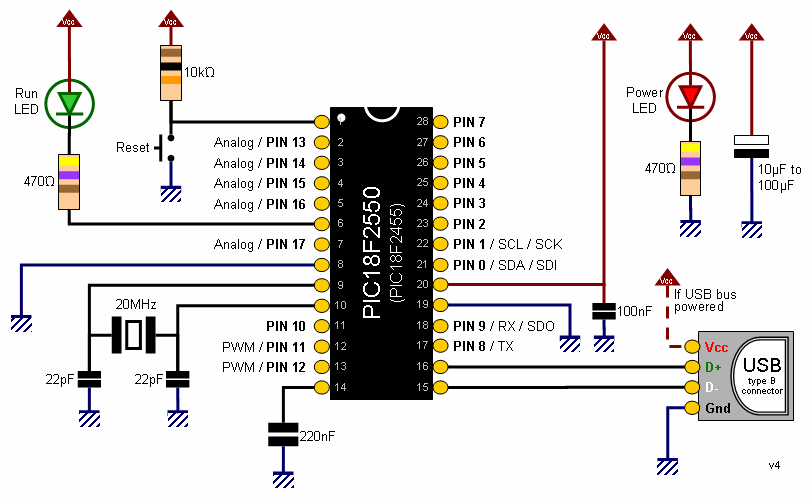

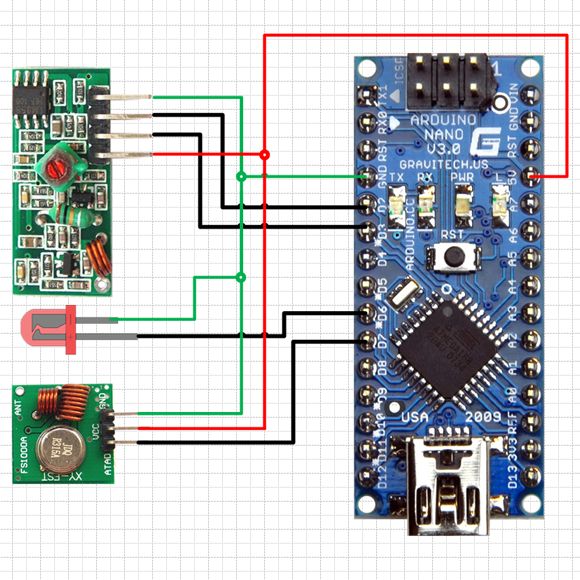

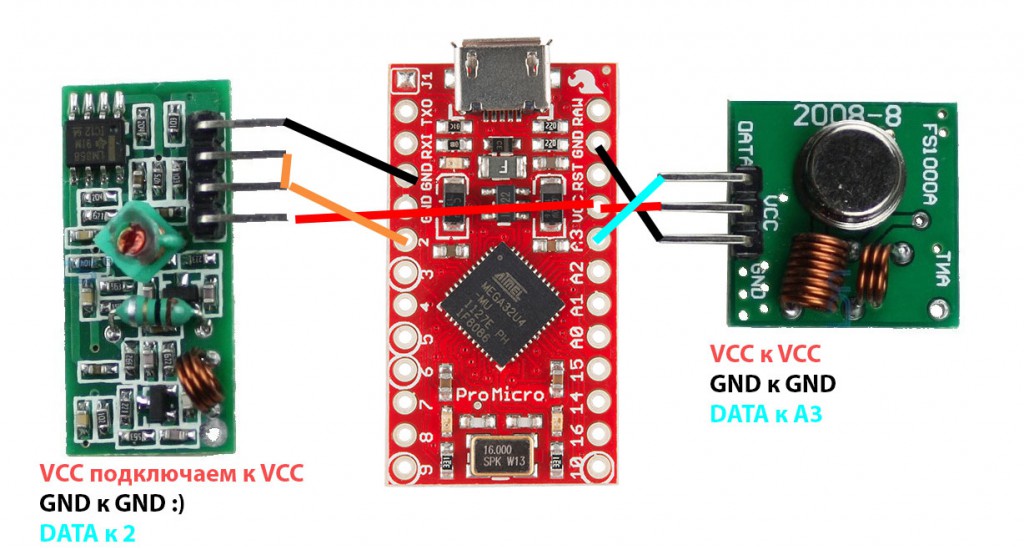

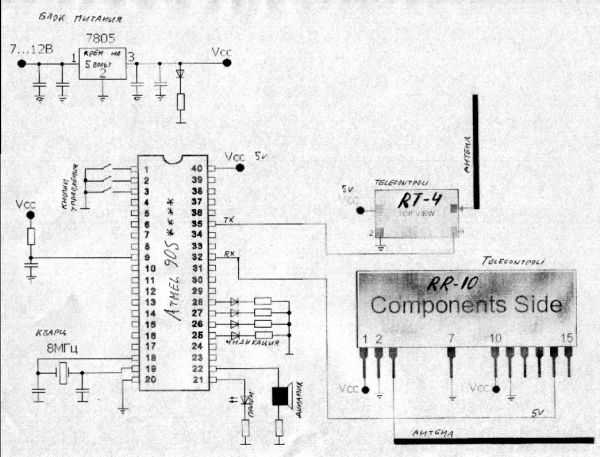

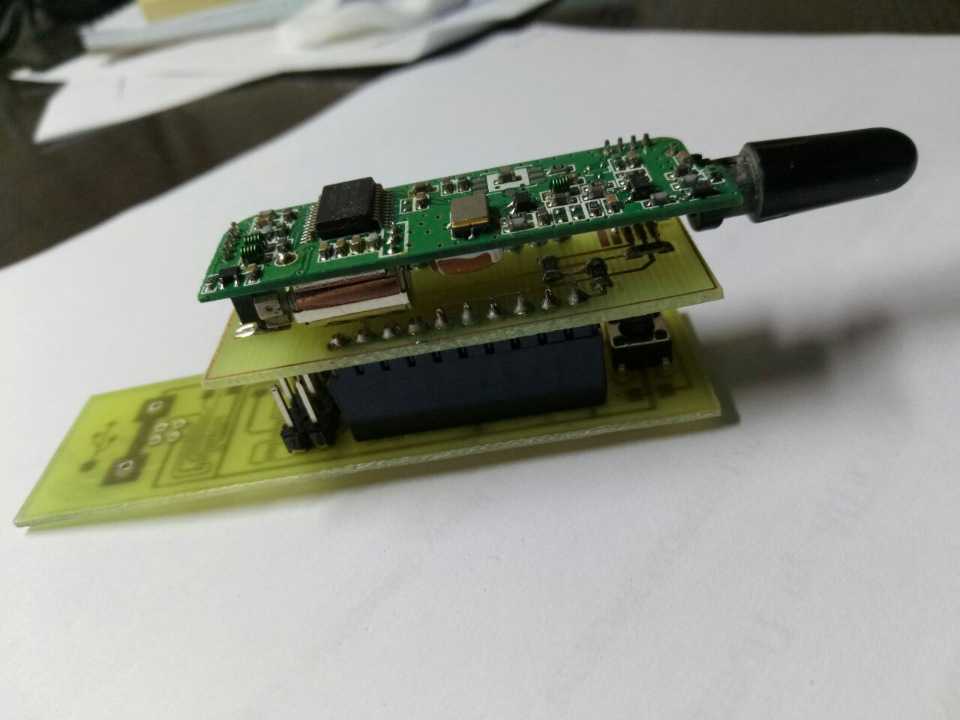

Некоторые предпочитают делать кодграбберы своими руками.

Автор публикации

Авторская защита от угона — Лаборатория Кондрашова

Лаборатория авторской защиты от угона

+7 499 647 8 000

Москва, ул. Василия Петушкова, 3 к.3 схема проезда

Записаться на консультацию

Карта партнёров.

- Главная

- В тылу врага

- Мануфактурный (алгоритмический) кодграббер (изделие 803)

В основе алгоритма работы грабберов 800 серии лежит возможность вычисления посылок управления блоком сигнализации после анализа всего лишь одной перехваченной посылки управления.

В современных сигнализациях коды постановки и снятия с охраны постоянно изменяются после каждого нажатия на кнопку. Дело в том, что в основе алгоритма такого шифрования (Keeloq) используется уникальный ключ, находящийся в основе криптографии. Достать ключ из алгоритма теоретически невозможно. Завод изготовитель (а точнее инженеры) рассчитывая на это, на всех серийных сигнализациях оставили этот ключ одним и тем же. Это просто, так проще производить. Т.е. у 10 тысяч сигнализаций сошедших с конвейера один ключ, и он же будет у следующих 10 тыс.

Я всегда люблю объяснять читателям моего ресурса “на пальцах”, т.к. большая часть не являются специалистами в областях электроники.

Также работает и мануфактурный кодграббер 800 серии. Увидев всего лишь одну посылку в эфире он производит ее анализ, определяет к какой сигнализации она принадлежит, непосредственно тип команды (постановка/снятие охраны, открытие багажника, автозапуск и пр. ) выбирает из таблицы нужный “ключ”, и высчитывает действующие команды на постановку/снятие охраны, открытие багажника, автозапуск и пр. Т.е. кодграббер становится по сути рабочим брелоком сигнализации.

Таким образом граббер может сформировать любую команду на вашу сигнализацию при двух условиях:

1. Граббер должен быть в радиусе 50-70 метров от вашего брелка

2. “Увидеть” всего одну команду с брелка (например постановка в охрану)

Первая версия (изделие 801) появилось на рынке угонов два года назад. В его памяти был прошит алгоритм вычисления посылок для нескольких сигнализаций (по нашим данным это Старлайн серии А, Аллигатор и Томагафк). Выполнялся в виде печатной платы с кнопками. Вычислял посылку снятия с охраны.

Вторая версия (изделие 802) представляла из себя усовершенствованную версию 801. Добавились новые модели ключей, добавилось глушение посылки “снятия с охраны” на 433,92 Мг, чтобы двусторонний брелок не пищал.

Изделие 803 выполнено в корпусе двустороннего брелока сигнализации Шериф. Сочетает в себе все функции предыдущих версий.

Добавлена возможность вести в памяти догон кодов для четырех разных сигнализаций. На сегодняшний день 803 граббер так же используется для кражи личных вещей из машины. Отморозки просто открывают машину, снимают магнитолу, забирают сумки, диски, солнцезащитные очки, содержимое подлокотника и бардачка. Работают в основном на площадках торговых центров и рынках при большом скоплении машин.

*Например, со слов моего знакомого, кражу магнитол из салона с использованием 803 граббера можно встретить в Москве на стоянке Митинского радиорынка .

На сегодня список сигнализаций, ломаемых Изделием 803:

1).Sherif ( весь модельный ряд)

2).Alligator (все дополнительные брелки)

3).A.P.S. (кроме 7000-9000)

4).Jaguar

5).Alligator ( пейджеры с жк дисплеем )

6).Alligator (пейджер со светодиодами кроме S-275,S-250)

7).Chelendger

8).Pantera- (QX)

9).Mongouse

10).Duplex

11).Pantera (SX)

12).Fighter

13). Cenmax (HIT-320)

Cenmax (HIT-320)

14).Pantera (с пейджерами обратной связи по 5ХХХ серию включительно )

15).Faraon

16).KGB (дополнительные брелки включая старые модели)

17).Berhut (дополнительные брелки)

18).Berкut (пейджеры)

19).KGB (пейджеры с обратной связью, проверенно на-VS 4000)

20).Tomahawk(KEELOQ-TW7000 TW9000,TW9010,TW7010,TW7020,TW7030,TW9020,TW9030,950LE) Возможен автозапуск!

21).Godzila

22).Pandora (RX)

23).Leopard

24).Red Scorpio

25).Inspektor

26).Cenmax-MT7,

27).Cenmax (A-700 A-900 )

28).Cenmax (VT-200,VT-210)

29).Partisan

30).StarLine-Twage А6,А8,А9,

31).StarLine-Twage В6(черный брелок)

32).StarLine-Twage В6(доп.брелок)

33).StarLine-TwageВ6 (синий пейджер )

34).StarLine-Twage В9(черный пейджер)

35).StarLine-Twage В9 (доп.брелок)

36).CENMAX VIGILANT ST-5, ST-7, ST-10, V-7, MT-8,

37).FANTOM F-731, F-635LCD

38).KGB ( FX-7)

39).REEF

40).Gorgon

41).Blak-Bag super

42). Fortress(частично)

Fortress(частично)

43).StarLine-Twage В9(диалоговый синий пейджер)

44).Eaglemaster

45).TIGER

46).StarLine-Twage А2,A4

47).Pantera (с пейджерами обратной связи c новой кодировкой серии SLK-350 SC-SLK-675 RS включительно )

48).Alligator(с пейджерами обратной связи c новой кодировкой серии S-400 2WAY — S-875 RS 2WAY)

49).Sherif (с новым динамическим кодом CFM модели с ZX-1055 RS и далее )

50).Mystery (пейджер со светодиодами) Отдельные изделия: Sher-Khan 3-5-6-7-8 (у моделей 5 и 7 возможен запуск двигателя).

Используют ли угонщики кодов для угона автомобилей?

Проверка фактов

Предупреждение о том, что воры используют «кодграбберы» для записи сигналов удаленного доступа без ключа, вероятно, менее правдоподобно, чем другие методы угона автомобилей.

Требовать:

Воры, вооруженные «кодграбберами», взламывают машины, записывая сигналы, посылаемые устройствами удаленного доступа без ключа.

Рейтинг:

Смесь

Об этом рейтинге

Автомобильные системы дистанционного доступа без ключа (RKE) были представлены в 1980-х годах. Они оказались большим хитом, облегчив нагруженным бакалейной лавкой отпирание своих автомобилей и избавив многих из тех, кто окончательно забывчив, обнаружить, что они оставили свои ключи в зажигании своих теперь запертых автомобилей или свои кошельки на сиденья одинаковые.

Самые ранние системы RKE были весьма уязвимы для атак, описанных в предупреждающих сообщениях по электронной почте, широко распространяемых через Интернет. Их радиочастотные передатчики (обычно встроенные в брелоки) отправляли уникальные идентификационные коды, которые могли быть считаны «кодграбберами», устройствами, которые записывали коды, отправляемые, когда водители нажимали кнопки на своих брелках, чтобы запереть или отпереть свои машины:

[Получено по электронной почте, август 2013 г.

]

Я запер машину. Уходя, я услышал, как открылась дверь моей машины. Я вернулся и снова запер машину три раза. Каждый раз, как только я начинал уходить, я снова слышал, как он разблокируется!! Естественно встревожившись, я огляделся, а в пожарном переулке рядом с магазином в машине сидели два парня. Они явно пристально наблюдали за мной, и не было никаких сомнений, что они каким-то образом замешаны в этой очень странной ситуации. Я быстро бросил свое дело, прыгнул в машину и умчался. Я пошел прямо в полицейский участок, рассказал им, что произошло, и узнал, что я был частью новой и очень успешной схемы, используемой для проникновения в машины. Две недели спустя у сына моей подруги было подобное…

[Получено по электронной почте, июнь 2008 г.]

Вчера заходил мой старший сын Майк. На прошлой неделе он должен был уехать в Канаду по работе. У одного из других инженеров, путешествующих с ним в Канаду, но на его собственной машине, произошло кое-что, о чем мне нужно рассказать.

Во время путешествия он остановился в придорожном парке, похожем на то, что здесь есть, с туалетами, торговыми автоматами и т. д. Он вышел к своей машине менее чем через 4-5 минут и обнаружил, что кто-то сел в его машину и украл его мобильный телефон. , портативный компьютер, портфель GPS-навигатора… что угодно.

Они вызвали полицию, и, поскольку не было никаких следов взлома его машины, полиция сообщила ему, что есть устройство, которое сейчас используют грабители для клонирования вашего кода безопасности, когда вы запираете двери своей машины с помощью брелка. блокирующее устройство. Они сидят на расстоянии и наблюдают за своей следующей жертвой. Поскольку они знают, что вы входите в магазин, ресторан или туалет, у них есть несколько минут, чтобы украсть и сбежать. Сотрудник полиции сказал, чтобы обязательно вручную запереть дверь автомобиля, нажав кнопку блокировки внутри автомобиля. Таким образом, если кто-то сидит на стоянке и наблюдает за своей следующей жертвой, это будете не вы.

Когда вы нажимаете кнопку блокировки на машине при выходе, она не отправляет защитный код, но если вы уходите и используете дверной замок на цепочке для ключей, она отправляет код по радиоволнам, где его можно перехватить. Я просто хотел, чтобы вы знали об этом… это что-то совершенно новое для нас… и это реально… это произошло в прошлый четверг, 19 июня, с его коллегой…

Так что имейте в виду и передайте эту записку. Посмотрите, сколько раз мы все запираем двери на пульты. Просто чтобы убедиться, что мы не забыли запереть их, и бинго, у парней есть наш код, и что бы ни было в машине, оно может исчезнуть.

Я просто хотел, чтобы все, кого я знаю, услышали это от меня. Я никогда не знал ни о чем подобном и не хочу, чтобы это случилось с кем-либо из моих знакомых, если мы сможем рассказать друг другу о том, что происходит плохо.

Берегите всех!

[Получено по электронной почте, август 2006 г.]

Сегодня вечером мы с Джоном пошли в церковь, поужинали, а потом сходили в кино в Лоус, на Спринг-Вэлли и Сентрал.

Видимо, пока мы были в кинотеатре, кто-то взломал нашу машину. У Джона отобрали солнцезащитные очки (они очень удивятся, когда узнают, что они были рецептурными!). Кроме взятых очков и двух открытых перчаточных ящиков больше ничего не было взято, включая домашний кликер. Теперь самое странное: в машину НЕ БЫЛО взлома, ничего не сломано, не поцарапано и не удалено снаружи машины. Мы были очень озадачены тем, как кто-то мог попасть в машину, которую мы заперли. Ответ пришел от охранника Micro Center, который разговаривал на стоянке с другим мужчиной, чью машину также обыскали. (В этом случае у мужчины были украдены бумажник, ключи, чековая книжка и кредитные карты.) Но и здесь не было взлома. Вскоре мы узнали, что у воров теперь есть какой-то высокотехнологичный гаджет, который может отслеживать и воспроизводить устройство блокировки клавиатуры. Другими словами, когда мы вышли из машины и пошли прочь, Джон нажал на клавиатуре, чтобы убедиться, что двери заперты. Когда он запищал, по-видимому, поблизости был кто-то, у кого было одно из этих устройств/гаджетов, и он воспроизвел звук блокировки клавиш, а затем использовал его, чтобы попасть в машину.

Если вы знаете о других случаях, когда это произошло, пожалуйста, сообщите об этом АН/ТСЖ, чтобы они могли распространить информацию среди наших соседей, чтобы они были осторожны, закрывая двери своих машин. Если действительно так кто-то мог попасть в нашу машину, то могу поспорить, что отныне я обязательно буду запирать все двери вручную. Мы больше никогда не выйдем, не уйдем и не закроем машину с помощью этой клавиатуры. Отличное изобретение, но, очевидно, вы должны быть осторожны в том, где вы его используете.

Хорошего дня, но будьте бдительны!

[Получено по электронной почте, ноябрь 2008 г.]

Вновь приближается сезон отпусков, а это часто означает повышенный риск стать жертвой преступления. Мы подозреваем, что в нынешних экономических условиях риск в этом году может быть даже больше, чем обычно. Кроме того, есть свидетельства того, что по всей стране начала происходить новая форма автомобильных краж. Воры могут использовать устройство, которое позволяет им копировать сигнал, посылаемый, когда владельцы автомобилей используют кнопку дистанционного ключа для запирания своих автомобилей.

Вор записывает сигнал, а затем наблюдает, как предполагаемая жертва уходит. Затем они просто отпирают автомобиль. Это не типичные взломы автомобилей. Окна не разбиты, замок в машине цел. Похоже, воры могут сканировать переполненные парковки с помощью какого-то устройства, и когда они видят, что ваши огни мигают, что означает, что они совершили нападение, они помогают себе. Единственный способ избежать этого вида преступления — использовать кнопку блокировки двери автомобиля, расположенную внутри вашего автомобиля, а не использовать дистанционное запирающее устройство. Хотя полицейское управление Таллахасси сообщает, что им ничего не известно об этом, они говорят, что это может происходить в тех случаях, когда жертвы не знают, заперли ли они свои автомобили.

Однако времена меняются, а технологии развиваются. В ответ на слабость безопасности с фиксированным кодом автопроизводители перешли от RKE с фиксированными кодами к системам, использующим скользящие случайные коды. Эти коды меняются каждый раз, когда данная система RKE используется для блокировки или разблокировки автомобильных дверей, что делает более ранние «кодграбберы» неэффективными. Эта форма более надежной кодовой системы стала отраслевым стандартом для систем удаленного доступа без ключа в середине 1990-х годов, поэтому более новые автомобили не уязвимы для быстрого и легкого вскрытия преступниками, вооруженными кодграбберами первого поколения.

Эти коды меняются каждый раз, когда данная система RKE используется для блокировки или разблокировки автомобильных дверей, что делает более ранние «кодграбберы» неэффективными. Эта форма более надежной кодовой системы стала отраслевым стандартом для систем удаленного доступа без ключа в середине 1990-х годов, поэтому более новые автомобили не уязвимы для быстрого и легкого вскрытия преступниками, вооруженными кодграбберами первого поколения.

Теоретически вор, вооруженный нужной технологией и способный правильно ею манипулировать, может получить из воздуха современный ключевой код и использовать его для проникновения в транспортное средство. Однако неясно, скольким мошенникам (если таковые имеются) удалось преодолеть проблемы сложности и времени, затраченные на процесс, чтобы использовать его в качестве практического средства кражи из автомобилей. Если схема требует, чтобы потенциальные воры обладали специальными знаниями и оборудованием и тратили часы (или больше) на обработку данных и репликацию устройства для получения правильного кода входа, ее применение для повышения ценности из автомобилей на парковках было бы довольно ограниченным. Как отметила Microchip Technology, производитель систем RKE марки KEELOQ:

Как отметила Microchip Technology, производитель систем RKE марки KEELOQ:

Теоретическая атака требует детальных знаний о реализации системы и сочетания данных, специальных навыков, оборудования и доступа к различным компонентам системы, что редко бывает возможным. Эти теоретические атаки не уникальны для системы Keeloq и могут быть применены практически к любой системе безопасности.

До сих пор мы не сталкивались с какими-либо задокументированными случаями кражи вещей из запертых автомобилей через проникновение, полученное с помощью кодграбберов, не говоря уже о том, что это широко распространенная форма воровства. Сообщалось о нескольких случаях, когда ворам удавалось проникнуть в запертые автомобили с помощью явного использования какого-либо электронного устройства, но конкретный характер этих устройств еще предстоит определить.

В некоторых подобных случаях предполагалось, что воры, которые воровали кошельки и другие ценности из припаркованных автомобилей, использовали устройство, которое блокирует дистанционные сигналы без ключа и, таким образом, предотвращает запирание дверей автомобиля (вместо использования устройства, которое имитирует дистанционные сигналы без ключа). открывать запертые двери). В 2016 году исследователи предположили, что некоторые марки и модели потенциально уязвимы для такой атаки, но опять же мало что указывало на то, что автомобили регулярно (или даже редко) угоняют таким образом:

открывать запертые двери). В 2016 году исследователи предположили, что некоторые марки и модели потенциально уязвимы для такой атаки, но опять же мало что указывало на то, что автомобили регулярно (или даже редко) угоняют таким образом:

.Вполне возможно, что все автомобили VW Group (за исключением некоторых Audi), произведенные в прошлом и частично в настоящее время, основаны на схеме «постоянный ключ» и, таким образом, уязвимы для атак», — утверждается в документе.

Единственным исключением, обнаруженным исследователями, были автомобили, построенные на новейшей производственной платформе VW MQB, которая используется в его самой продаваемой модели Golf VII, в которой, как они обнаружили, отсутствует проблема с бесключевым доступом.

Представитель VW заявил, что текущие модели Golf, Tiguan, Touran и Passat не уязвимы для атаки.

«Нынешнее поколение автомобилей не страдает от описанных проблем», — заявил представитель VW Питер Вайшайт [.]

По большей части, любые попытки угона автомобилей с использованием систем RKE, скорее всего, были вытеснены гораздо более простым методом — использованием повышающих устройств для передачи сигналов RKE с достаточного расстояния, чтобы владелец автомобиля не знал об этом. :

Группа исследователей из пекинской охранной фирмы Qihoo 360 недавно осуществила так называемый взлом реле с помощью пары гаджетов, которые они построили всего за 22 доллара. Это намного дешевле, чем предыдущие версии оборудования для подделки ключей. Исследователи Qihoo, которые недавно представили свои результаты на амстердамской конференции Hack in the Box, говорят, что их модернизация также значительно увеличивает дальность радиоатаки, позволяя им угонять автомобили, припаркованные на расстоянии более тысячи футов от брелка владельца.

Атака, по сути, обманывает и машину, и настоящий ключ, заставляя их думать, что они находятся в непосредственной близости. Один хакер держит устройство в нескольких футах от ключа жертвы, а вор держит другого рядом с целевой машиной.

Устройство рядом с автомобилем имитирует сигнал от ключа. Это вызывает радиосигнал от системы бесключевого доступа автомобиля, которая ищет определенный сигнал от ключа, прежде чем он откроется. Вместо того, чтобы пытаться взломать этот радиокод, устройства хакера вместо этого копируют его, а затем передают по радио с одного из устройств хакера на другое, а затем на ключ. Затем они немедленно передают ответ ключа обратно по цепочке, фактически сообщая автомобилю, что ключ находится в руке водителя.

«Атака использует два устройства для расширения эффективного диапазона брелока», — говорит Джун Ли, один из исследователей группы Qihoo, называющих себя Team Unicorn. «Вы работаете в своем офисе или делаете покупки в супермаркете, а ваша машина припаркована снаружи. Кто-то проскальзывает рядом с вами, а затем кто-то другой может открыть и водить вашу машину. Это просто».

Следующее демонстрационное видео демонстрирует эту технику в действии:

Одна из версий этого предупреждения, распространенного в 2008 году, содержала контактную информацию Const. Уолли Генри, офицер RCMP из Шервуд-Парка, Альберта. Генри отказался от того, чтобы эта история была распространена от его имени, сказав в своем сообщении голосовой почты тем, кто звонил: «Если ваш звонок касается электронного письма, к которому прикреплено мое имя, имейте в виду, что информация в этом электронном письме ложь, и, пожалуйста, не распространяйте ее дальше».

Уолли Генри, офицер RCMP из Шервуд-Парка, Альберта. Генри отказался от того, чтобы эта история была распространена от его имени, сказав в своем сообщении голосовой почты тем, кто звонил: «Если ваш звонок касается электронного письма, к которому прикреплено мое имя, имейте в виду, что информация в этом электронном письме ложь, и, пожалуйста, не распространяйте ее дальше».

Источники

Лейк, Матт. «Удаленный вход без ключа: быть на шаг впереди угонщиков». Нью-Йорк Таймс. 7 июня 2001 г. (стр. G7).

Наоне, Эрика. «Угон автомобилей с помощью антенны». Вычислительная техника. 6 января 2011 г.

Огуннаике, Лола. «Поставить воров в нейтральное положение». [Нью-Йорк] Daily News. 7 марта 2000 г. (City Life; стр. 44).

Новости CBC. «Электронная почта о краже кода автомобильного дистанционного замка — розыгрыш: RCMP.» 17 ноября 2008 г.

Эдмонтон Журнал. «Электронная почта создает проблемы для офицера RCMP. »

17 ноября 2008 г.

»

17 ноября 2008 г.

KNBC-TV [Лос-Анджелес, Калифорния]. «Угонщики перехитрили полицию». 15 июня 2013 г.

WFTV [Орландо, Флорида]. «Возможно, воры используют новые технологии для взлома автомобилей». 8 августа 2013 г.

NBC News. «Эксперты показывают, что миллионы автомобилей VW можно взломать с помощью дешевого устройства». 11 августа 2016 г.

Гринберг, Энди. «Всего пара этих радиоустройств за 11 долларов может украсть машину». Проводной . 24 апреля 2017 г.

Барбара Миккельсон

Метки статьи

Техно-файл

Подробнее

Стать

членом

Ваше членство является основой нашей устойчивости и устойчивости.

Перки

Просмотр без рекламы на Snopes.com

Информационный бюллетень только для членов

Отменить в любое время

50 долларов США в год

12,50 долларов США каждые 3 месяца

5 долларов США в месяц

Выберите членство или посмотрите другие способы помочь

Trickbot демонстрирует новый трюк: модуль захвата паролей

Trickbot, который раньше был простым банковским трояном, прошел долгий путь. Со временем мы увидели, как киберпреступники продолжают добавлять новые функции в это вредоносное ПО. В марте прошлого года Trickbot добавил новый модуль, который увеличил уклонение от обнаружения и функцию блокировки экрана. В этом месяце мы увидели, что Trickbot (определенный Trend Micro как TSPY_TRICKBOT.THOIBEAI) теперь имеет модуль захвата паролей (pwgrab32), который крадет доступ из нескольких приложений и браузеров, таких как Microsoft Outlook, Filezilla, WinSCP, Google Chrome, Mozilla Firefox, Internet Explorer и Microsoft Edge. Основываясь на нашей телеметрии, мы увидели, что этот вариант Trickbot затронул пользователей в основном в США, Канаде и на Филиппинах.

Со временем мы увидели, как киберпреступники продолжают добавлять новые функции в это вредоносное ПО. В марте прошлого года Trickbot добавил новый модуль, который увеличил уклонение от обнаружения и функцию блокировки экрана. В этом месяце мы увидели, что Trickbot (определенный Trend Micro как TSPY_TRICKBOT.THOIBEAI) теперь имеет модуль захвата паролей (pwgrab32), который крадет доступ из нескольких приложений и браузеров, таких как Microsoft Outlook, Filezilla, WinSCP, Google Chrome, Mozilla Firefox, Internet Explorer и Microsoft Edge. Основываясь на нашей телеметрии, мы увидели, что этот вариант Trickbot затронул пользователей в основном в США, Канаде и на Филиппинах.

Анализ модулей Trickbot

Авторы вредоносных программ продолжают извлекать выгоду из модульной структуры Trickbot — его способность постоянно обновлять себя, загружая новые модули с C&C-сервера и изменяя свою конфигурацию, делает вредоносное ПО созревшим для обновления. Чтобы лучше понять эту угрозу, мы проанализировали различные модули Trickbot, начиная с нового модуля pwgrab32 , который мы видели в этом месяце.

модуль pwgrab32

Новый модуль Trickbot, называемый pwgrab32 или PasswordGrabber, крадет учетные данные из таких приложений, как Filezilla, Microsoft Outlook и WinSCP.

Рисунок 1. Скриншот нового модуля Trickbot, pwgrab32, в зараженной системе

снимок экрана с кодом нового модуля, который крадет учетные данные Microsoft Outlook

Рис. 4. Скриншот, на котором Trickbot собирает пароли с FTP с открытым исходным кодом WinSCP

Помимо кражи учетных данных из приложений, он также крадет следующую информацию из нескольких популярных веб-браузеров, таких как Google Chrome, Mozilla Firefox, Internet Explorer и Microsoft Edge:

- Имена пользователей и пароли

- Интернет-куки

- Просмотр истории

- Автозаполнение

- HTTP-сообщений

Рис. 5. Скриншот кода Trickbot, структурированного для кражи паролей из популярных веб-браузеров

Следует отметить, что этот вариант Trickbot не способен красть пароли из сторонних приложений для управления паролями. Мы продолжаем изучать это вредоносное ПО, чтобы выяснить, может ли оно красть пароли из менеджеров паролей, в которых есть плагины для браузера.

Мы продолжаем изучать это вредоносное ПО, чтобы выяснить, может ли оно красть пароли из менеджеров паролей, в которых есть плагины для браузера.

Модуль shareDll32

Trickbot использует модуль shareDll32 для распространения по сети. Подключается к C&C серверу http[:]//185[.]251[.]39[.]251/radiance[.]png, чтобы загрузить свою копию и сохранить ее как setuplog.tmp.

Рисунок 6. Модуль shareDll32 Trickbot позволяет ему подключиться к C&C-серверу для загрузки своей копии системы, подключенные к одному домену с помощью WNetEnumResource и GetComputerNameW .

Рис. 8. Скриншот кода, который перечисляет и идентифицирует подключенные системы с помощью WNetEnumResourceW и GetComputerNameW

Затем файл setuplog.tmp копируется в административные общие папки обнаруженных машин или систем.

Рисунок 9. Снимок экрана файла setuplog.tmp, скопированного в административный общий ресурс

Чтобы сделать вредоносное ПО более стойким, он имеет службу автозапуска, которая позволяет Trickbot запускаться при каждой загрузке машины. Эта служба может иметь следующие отображаемые имена:

Эта служба может иметь следующие отображаемые имена:

- Service Techno

- Сервис_Техно2

- Техникс-сервис2

- Техносервис

- Передовая техническая служба

- ServiceTechno5

модуль wormDll

Модуль wormDll32 пытается идентифицировать серверы и контроллеры домена в сети, используя NetServerEnum и запросы LDAP. Способность Trickbot распространяться подобно червю впервые была замечена исследователями безопасности из Flashpoint в 2017 году.

0003

Рисунок 11. Снимок экрана с кодом, который идентифицирует контроллеры домена в сети с помощью запросов LDAP

Рисунок 12. Снимок экрана с кодом, который идентифицирует компьютеры, не являющиеся контроллерами домена в сети, с помощью запросов LDAP

Мы также обнаружил, что существует возможная реализация протокола SMB с использованием «pysmb», использующего запрос NT LM 0.12 для более старых операционных систем Windows и общих ресурсов IPC. Следует отметить, что эта функция все еще находится в разработке.

Следует отметить, что эта функция все еще находится в разработке.

Рис.13. Снимок экрана с кодом, показывающим возможную связь по протоколу SMB

networkDll32

Trickbot использует этот зашифрованный модуль для сканирования сети и кражи соответствующей сетевой информации. Он выполняет следующие команды для сбора информации о зараженной системе:

Рисунок 14. Скриншот команд, выполняемых модулем networkDll32 для сбора информации о сети0177

Wormdll32 — это зашифрованный модуль, который Trickbot использует для распространения через запросы SMB и LDAP. Он используется вместе с модулем «wormDll» для распространения по сети.

Модуль importDll32

Этот модуль отвечает за кражу данных браузера, таких как история просмотров, файлы cookie и плагины, среди прочего.

модуль systeminfo32

После успешной установки Trickbot будет собирать системную информацию, такую как информация об ОС, ЦП и памяти, учетные записи пользователей, списки установленных программ и служб.

Модуль mailsearcher32

Этот модуль просматривает файлы зараженной системы для сбора адресов электронной почты с целью кражи информации. Сбор адресов электронной почты для нужд спам-кампаний — обычное поведение вредоносного ПО, однако недавно компания Kryptos Research сообщила, что банковский троян Emotet не просто крадет адреса электронной почты; он также собирает электронные письма, отправленные и полученные через Microsoft Outlook на зараженном Emotet устройстве. Emotet, согласно предыдущему исследованию Брэда Дункана, также отвечает за предоставление пользователям этого варианта Trickbot с захватом паролей, а также Azorult.

Модуль injectDll32

Этот зашифрованный модуль отслеживает веб-сайты, которые могут использовать банковские приложения. Он также используется для внедрения кода в целевые процессы с использованием техники Reflective DLL Injection .

Инструмент injectDll32 отслеживает веб-сайты, связанные с банковскими операциями, на наличие двух различных методов кражи учетных данных:

Во-первых, когда пользователь входит на любой из отслеживаемых банковских веб-сайтов из списка, таких как Chase, Citi, Bank of America, Sparda-Bank, Затем Santander, HSBC, Canadian Imperial Bank of Commerce (CIBC) и Metrobank, Trickbot отправит ответ POST на C&C-сервер для извлечения учетных данных пользователя.

Во-вторых, Trickbot отслеживает, заходит ли пользователь на определенные банковские веб-сайты из его списка, такие как C. Hoare & Co bank, St. James’s Place Bank и Royal Bank of Scotland, и перенаправляет пользователей на поддельные фишинговые веб-сайты.

Банковские URL-адреса, которые отслеживает Trickbot, включают веб-сайты из США, Канады, Великобритании, Германии, Австралии, Австрии, Ирландии, Лондона, Швейцарии и Шотландии.

Другие известные приемы Trickbot

Trickbot обычно рассылается через вредоносные спам-кампании. Вредоносное ПО отключает встроенный антивирус Microsoft Защитник Windows, выполняя определенные команды и изменяя записи реестра. Кроме того, он также завершает процессы, связанные с Защитником Windows, такие как MSASCuil.exe, MSASCui.exe и антишпионскую утилиту 9.0022 Msmpeng.exe . Он также имеет механизм автозапуска (Msntcs), который срабатывает при запуске системы и каждые десять минут после его первого запуска.

Отключает следующие службы защиты от вредоносных программ:

- MBamService (процесс, связанный с вредоносным ПО)

- SAVService (процесс, связанный с Sophos AV)

Его функция антианализа проверяет систему и прекращает работу при обнаружении определенных модулей, таких как pstorec. dll, vmcheck.dll, wpespy.dll и dbghelp.dll.

dll, vmcheck.dll, wpespy.dll и dbghelp.dll.

Защита от уловок Trickbot: решения Trend Micro

Авторы вредоносных программ продолжают обновлять банковские трояны, такие как Trickbot и Emotet, добавляя новые модули, которые усложняют обнаружение и борьбу с ними. Пользователи и предприятия могут воспользоваться защитой, использующей многоуровневый подход для снижения рисков, связанных с такими угрозами, как банковские трояны.

Пакеты Trend Micro Smart Protection Suite представляют собой сочетание методов защиты от разных поколений для защиты систем от всех типов угроз, включая банковские трояны, программы-вымогатели и вредоносные программы для майнинга криптовалюты. Он обеспечивает высокоточное машинное обучение на шлюзах и конечных точках и защищает физические, виртуальные и облачные рабочие нагрузки. Благодаря таким возможностям, как веб-фильтрация/фильтрация URL-адресов, поведенческий анализ и настраиваемая песочница, система безопасности XGen защищает от современных угроз, которые обходят традиционные средства контроля; использовать известные, неизвестные или нераскрытые уязвимости; украсть или зашифровать данные, позволяющие установить личность; или проводить злонамеренный майнинг криптовалюты. Интеллектуальная, оптимизированная и подключенная система безопасности XGen лежит в основе пакета Trend Micro.

Интеллектуальная, оптимизированная и подключенная система безопасности XGen лежит в основе пакета Trend Micro.

Индикаторы компрометации

C&C серверы Trickbot

- 103[.]10[.]145[.]197:449

- 103[.]110[.]91[.]118:449

- 103[.]111[.]53[.]126:449

- 107[.]173[.]102[.]231:443

- 107[.]175[.]127[.]147:443

- 115[.]78[.]3[.]170:443

- 116[.]212[.]152[.]12:449

- 121[.]58[.]242[.]206:449

- 128[.]201[.]92[.]41:449

- 167[.]114[.]13[.]91:443

- 170[.]81[.]32[.]66:449

- 173[.]239[.]128[.]74:443

- 178[.]116[.]83[.]49:443

- 181[.]113[.]17[.]230:449

- 182[.]253[.]20[.]66:449

- 182[.]50[.]64[.]148:449

- 185[.]66[.]227[.]183:443

- 187[.]190[.]249[.]230:443

- 190[.]145[.]74[.]84:449

- 192[.]252[.]209[.]44:443

- 197[.]232[.]50[.]85:443

- 198[.]100[.]157[.]163:443

- 212[.

P.S. (весь модельный ряд keeloq)

P.S. (весь модельный ряд keeloq)

7R, 1.9R

7R, 1.9R ]

]

Устройство рядом с автомобилем имитирует сигнал от ключа. Это вызывает радиосигнал от системы бесключевого доступа автомобиля, которая ищет определенный сигнал от ключа, прежде чем он откроется. Вместо того, чтобы пытаться взломать этот радиокод, устройства хакера вместо этого копируют его, а затем передают по радио с одного из устройств хакера на другое, а затем на ключ. Затем они немедленно передают ответ ключа обратно по цепочке, фактически сообщая автомобилю, что ключ находится в руке водителя.

Устройство рядом с автомобилем имитирует сигнал от ключа. Это вызывает радиосигнал от системы бесключевого доступа автомобиля, которая ищет определенный сигнал от ключа, прежде чем он откроется. Вместо того, чтобы пытаться взломать этот радиокод, устройства хакера вместо этого копируют его, а затем передают по радио с одного из устройств хакера на другое, а затем на ключ. Затем они немедленно передают ответ ключа обратно по цепочке, фактически сообщая автомобилю, что ключ находится в руке водителя.