Что такое сканер ELM327 и как им пользоваться

2 мая 2019 Ликбез Устройства

Узнайте, как самостоятельно диагностировать машину и экономить на автосервисах.

Что такое ELM327

Обозначение ELM327 хорошо знакомо многим автовладельцам. Это сканер или адаптер, который подключается к бортовому компьютеру машины через разъём OBD-II. Полезный прибор используется для диагностики неисправностей, считывания показателей работы и обнуления ошибок ЭБУ (электронного блока управления).

Сканер ELM327 / aliexpress.comСканер получил своё название по имени микроконтроллера, который является своеобразным связующим звеном между диагностической шиной автомобиля и компьютером или смартфоном. Этот разработанный канадской компанией чип попал в руки китайских производителей электроники, которые не упустили шанс его скопировать.

Что делает сканер ELM327

Функциональность ELM327 довольно обширна. Но во многом зависит от поддержки тех или иных возможностей конкретной версией адаптера, ЭБУ самой машины, а также ПО, которое используется для диагностики.

Помимо чтения, расшифровки и очистки диагностических кодов ошибок, сканер умеет отображать в реальном времени обороты двигателя и скорость авто, температуру всех жидкостей, текущий расход топлива и воздуха, положение дроссельной заслонки, давление в топливной системе и многое другое.

В некоторых авто с помощью адаптера ELM327 можно разблокировать и перенастроить автоматическое запирание замков и складывание зеркал, отзывчивость педали газа, данные приборной панели.

Как выбрать ELM327

Из-за множества клонов разного качества есть риск нарваться на устройство с урезанной функциональностью, которое будет работать неправильно или не запустится вообще. При покупке нужно учитывать три важных момента.

1. Тип подключения

Существует несколько версий ELM327 с разными интерфейсами подключения. Самыми распространёнными являются адаптеры с Bluetooth, Wi-Fi и USB. Отличаются они не только возможностью соединения, но и совместимостью со смартфонами и компьютерами. В остальном функции идентичны.

В остальном функции идентичны.

- Bluetooth — самые дешёвые сканеры, которые работают только с Android-смартфонами.

- Wi-Fi — более дорогие версии, совместимые как со смартфонами на Android и iOS, так и с компьютерами.

- USB — чуть дешевле сканеров с Wi-Fi. Работают только с компьютерами, зато отличаются надёжностью связи.

2. Версия прошивки

ПО адаптеров постоянно обновляется. На оригинальных ELM327 актуальная версия уже 2.2. Китайские клоны продаются с прошивками 1.5 и 2.1. Как ни странно, более свежий вариант хуже.

Попавший к китайцам чип был с микропрограммой версии 1.5. Все клоны с такой прошивкой имеют ПО оригинального ELM327. Позже появились копии сканеров версии 2.1. Последняя является лишь изменённой прошивкой 1.5, причём не в лучшую сторону — для удешевления производства китайцы убрали многие протоколы связи. Кроме того, есть обычные адаптеры с версией 1.5, которые продаются под видом 2.1.

По факту сейчас в продаже доступны три варианта клонов ELM327:

- ELM327 1.

5 — старая, но оригинальная прошивка;

5 — старая, но оригинальная прошивка; - ELM327 2.1 — урезанная оригинальная прошивка под видом более новой;

- ELM327 2.1 — оригинальная прошивка под видом новой, но без изменений.

Очевидно, что стоит покупать адаптер именно с оригинальной прошивкой версии 1.5. Например, вот один из проверенных продавцов, у которого можно купить недорогую Bluetooth-версию ELM327.

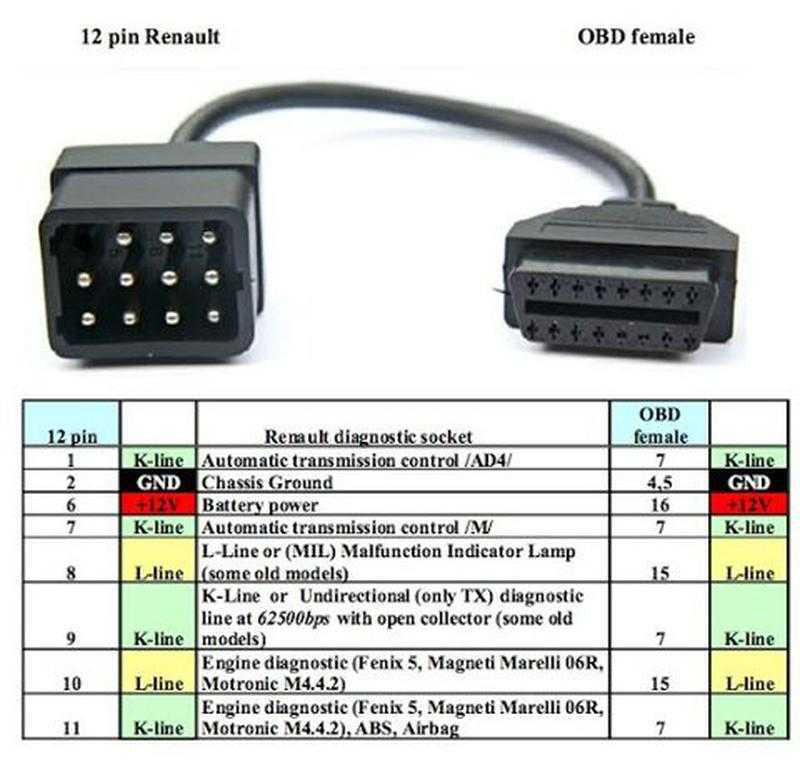

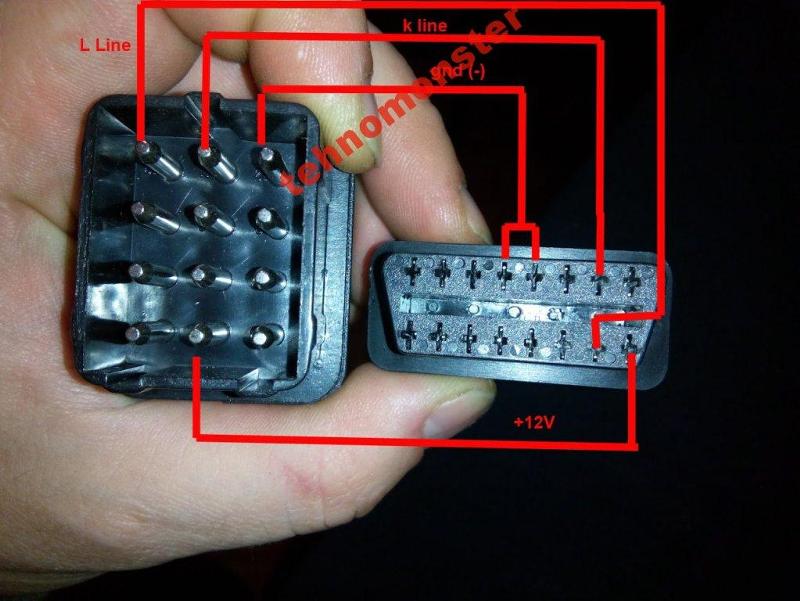

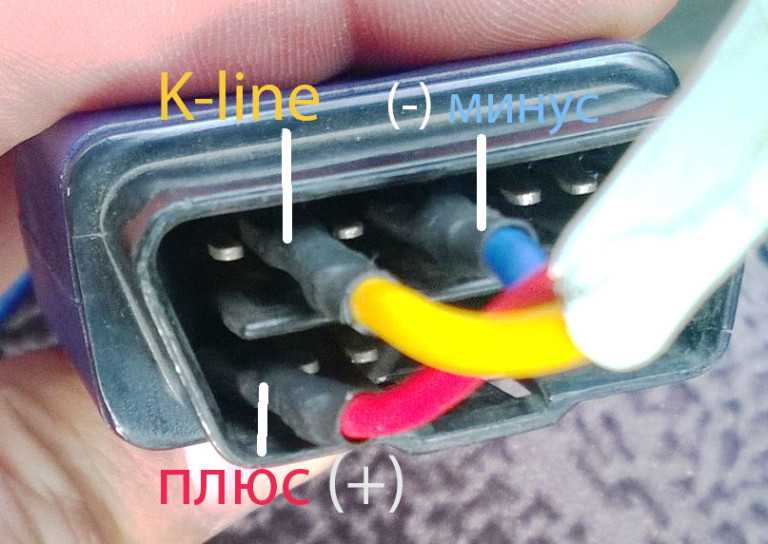

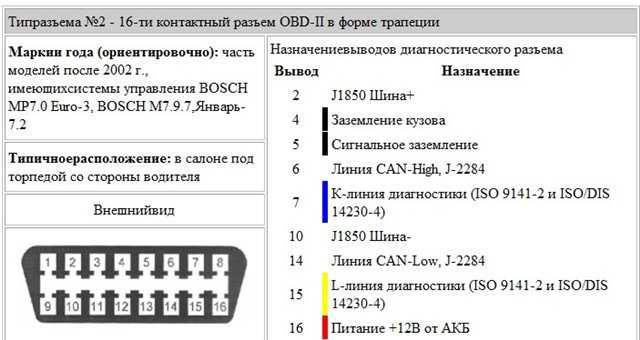

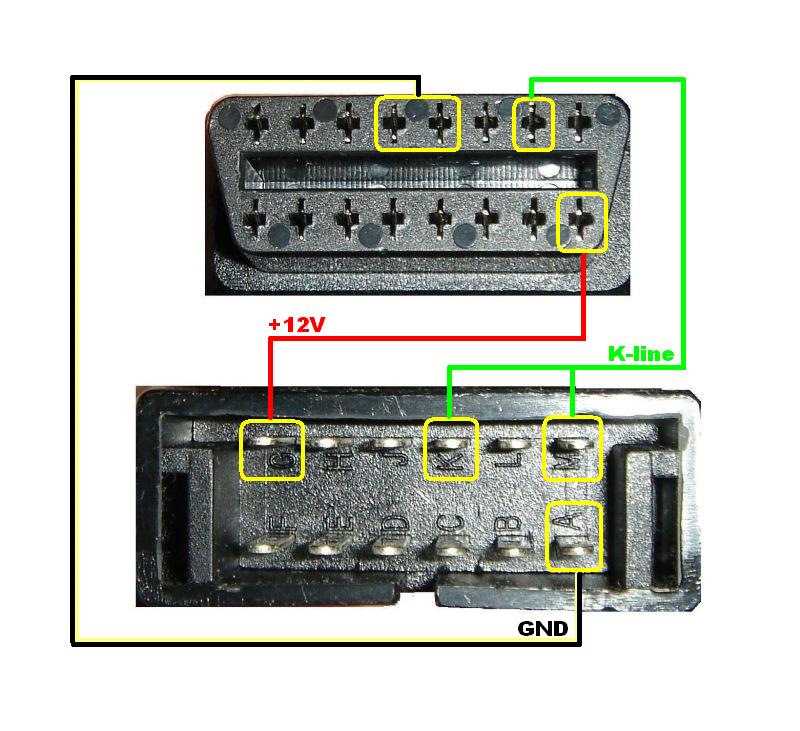

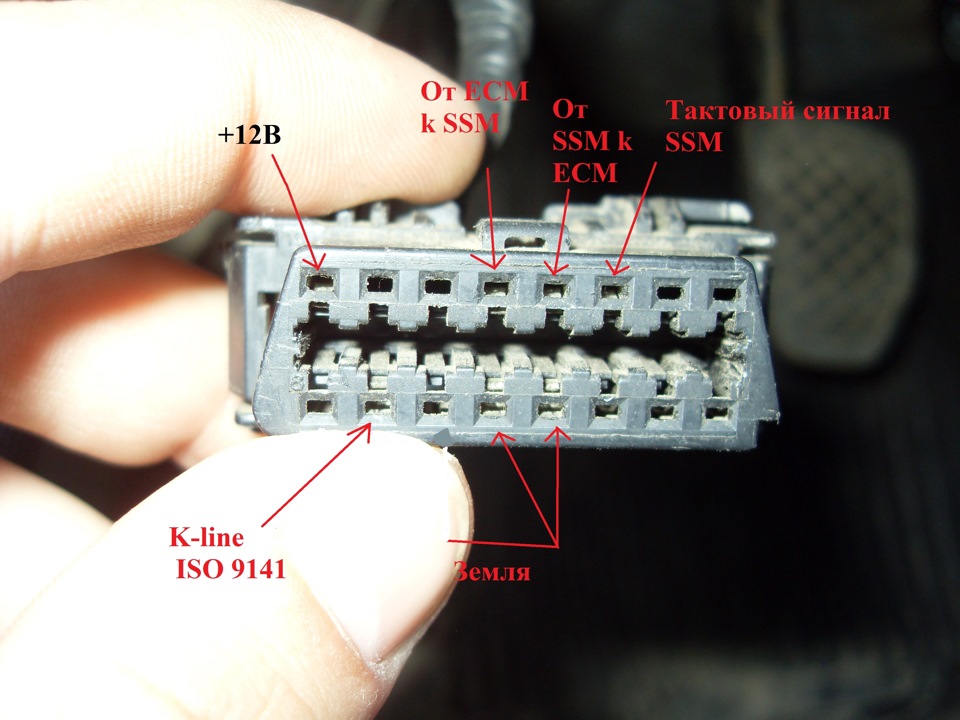

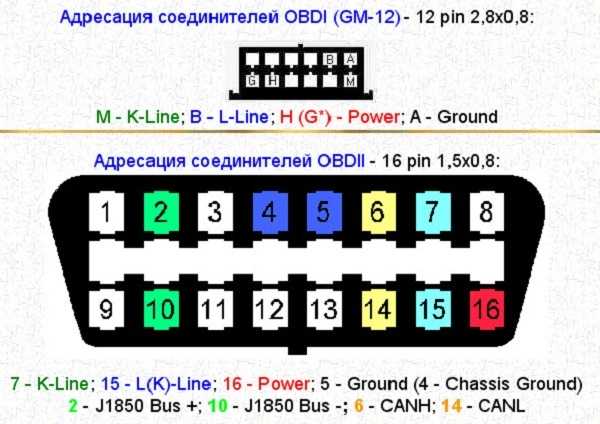

3. Тип диагностического разъёма авто

У некоторых машин, особенно до 2000 года и отечественных, диагностический разъём имеет колодки других стандартов. Подключить к ним сканер напрямую не выйдет. Для таких случаев используют специальные переходники: с одной стороны у них совместимый разъём для конкретной модели авто, а с другой — стандартный OBD-II.

Слева переходник VAG 2×2 — OBD-II (Volkswagen, Audi до 1997 г.), справа — GM12 — OBD-II (Daewoo, ВАЗ) / aliexpress.comПроприетарные колодки могут иметь различную форму и количество контактов. Поэтому перед покупкой сканера уточните, какой стандарт разъёма используется на вашем авто, и при необходимости докупите соответствующий переходник.

Как проверить сканер ELM327

После покупки адаптера ELM327 проверьте, что он действительно версии 1.5. При заказе с AliExpress уточните, установлен ли в нём чип PIC18F25K80 и подчеркните, что будете диагностировать сканер специальным ПО и откроете спор в случае проблем.

1. Внешний осмотр

Визуально определить качественный адаптер не так уж просто. Непрозрачный или тёмный пластиковый корпус делает невозможным осмотр компонентов. Их миниатюрность и трудночитаемая маркировка ещё больше усложняют дело.

Чип PIC18F25K80 на плате сканера / aliexpress.comЕсли аккуратно вскрыть корпус, можно взглянуть на платы ELM327. Внимательно осмотрите все детали и поищите процессор с кодом PIC18F25K80. Для прошивки 1.5 нужен именно такой чип, поэтому его наличие будет определённой гарантией качества.

2. Приложение-тестер

YouTube-канал Eugene Barsuk

Специальное приложение тестирует совместимость с протоколами диагностических шин и показывает реальную версию сканера. Для проверки сделайте следующее.

Для проверки сделайте следующее.

- Вставьте адаптер ELM327 в диагностический разъём авто и включите зажигание.

- Откройте настройки Bluetooth или Wi-Fi на смартфоне и выполните сопряжение с адаптером (пароль: 0000 или 1234).

- Установите приложение для проверки и нажмите кнопку «Соединение».

- Дождитесь окончания сканирования и проверьте результаты.

- Успешная работа с большинством марок авто гарантирована, если адаптер поддерживает все ревизии вплоть до 1.4 или 1.4b включительно.

Загрузить

Цена: Бесплатно

Загрузить

Цена: Бесплатно

Как подключиться к авто

Точная процедура настройки обычно описана в инструкции.

Шаг 1. Установка приложения для диагностики

Для соединения с ЭБУ машины используются различные программы. Существуют как бесплатные, так и платные версии для Android, iOS и Windows. В комплекте с самим сканером нужное ПО часто уже идёт в комплекте. Установите его или одно из популярных приложений.

Установите его или одно из популярных приложений.

Загрузить

Цена: 165,00 ₽

Загрузить

Цена: Бесплатно

Загрузить

Цена: Бесплатно

Загрузить

Цена: Бесплатно

Загрузить

Цена: Бесплатно

Загрузить

Цена: Бесплатно

OpenDiag (Windows) →

Шаг 2. Подключение ELM327

YouTube-канал «Дабл тест драйв»

Разъём для подключения адаптера ELM327 в автомобилях расположен по-разному. Обычно где-то под рулём или в бардачке, но в некоторых старых моделях может быть и под капотом. Уточните, как в вашей машине, и подключите сканер.

Шаг 3. Сопряжение устройств

YouTube-канал «Дабл тест драйв»

Далее необходимо включить зажигание и установить соединение сканера со смартфоном или ноутбуком. Если на адаптере есть кнопка запуска, не забудьте нажать и её.

Если на адаптере есть кнопка запуска, не забудьте нажать и её.

Активируйте Bluetooth или Wi-Fi в настройках гаджета и дождитесь, когда будут найдены находящиеся рядом устройства. Выберите адаптер ELM327: обычно он называется OBDII. Подключитесь к нему. Для сопряжения используйте код 0000 или 1234.

Шаг 4. Настройка приложения

YouTube-канал «Дабл тест драйв»

Запустите установленное приложение для диагностики. Как правило, тип адаптера определяется автоматически. Если этого не произошло, откройте настройки приложения, укажите тип подключения (Bluetooth, Wi-Fi или USB) и выберите доступный сканер из списка.

Как пользоваться сканером ELM327

Если всё выполнено правильно, после настройки на экране отобразится информация об авто, а датчики и индикаторы заработают. В зависимости от приложения может понадобиться создать профиль авто. Для этого выберите свою модель из списка и укажите технические характеристики.

YouTube-канал «Дабл тест драйв»

Теперь можно просматривать показатели работы двигателя и различных систем, считывать ошибки ЭБУ и выполнять их сброс. Для каждой функции в приложениях есть соответствующие кнопки. Например, в самой популярной утилите Torque это «Приборная панель», «Считывание ошибок», «Графики» и другие.

Для каждой функции в приложениях есть соответствующие кнопки. Например, в самой популярной утилите Torque это «Приборная панель», «Считывание ошибок», «Графики» и другие.

Читайте также 🚗📲🧐

- 50 крутых автолайфхаков на все случаи жизни

- Как поменять колесо: подробнейшая инструкция

- Как убрать царапины на машине своими руками

- Почему потеют фары и как это исправить

- Как поменять масло в двигателе

Диагностический разъем на Хендай Солярис

- org/BreadcrumbList»>

- Разъемы для диагностики 🔻 →

- Хендай Солярис 🔻

- Расположение диагностических разъемов

- 2 комментариев

- Просмотров: 16948

- Рейтинг: ( 3 Ratings )

Содержание:

- Расположение разъема для диагностики у Hyundai Solaris

- Распиновка OBD 2

- Распиновка некоторых ЭБУ Солярис

- Выбор оборудования для диагностики Хендай Солярис

- Рекомендованные статьи по Hyundai Solaris

- Рекомендуемые видео по диагностике Hyundai Solaris

Время прочтения

Время на прочтение: 5 мин. 40 сек.

40 сек.

Сложность материала:

- Для любителей — 3 из 5

Теги:

OBD2 Hyundai

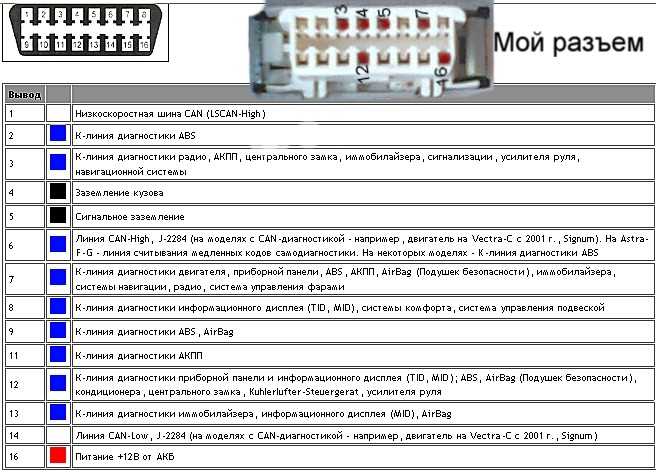

Все автомобили Хендай Солярис с завода оснащены специальным диагностическим разъёмами. Не зависимо от года выпуска в машинах данного производителя предусмотрены OBD2 (16 PIN) колодки. Владельцы Hyundai Solaris при самостоятельной диагностике, и не только, часто сталкиваются с вопросом расположения разъема для диагностики. В данном материале разобран вопрос подробно, с дополнительными ссылками на полезные материалы. Статья актуальна для всех модификаций и годов выпуска Hyundai Solaris.

Как уже говорилось выше, расположение тип разъема не зависит от года выпуска, генерации, двигателя, модификации. Ниже рассказано не только о расположении порта, но и о распиновке его контактов.

1. Расположение разъема для диагностики у Hyundai Solaris

- Диагностический разъём Hyundai Solaris находится под рулевой колонкой с левой стороны, над площадкой для отдыха левой ноги.

Схемы расположения разъёмов и наглядные фото представлены ниже.

Фото расположения колодки:

Детальнее рассмотреть позицию можно на фотографиях и схемах. С расположением электронного блока управления можно ознакомиться по ссылке в статье «Диагностика Hyundai Solaris». Далее представлена распиновка OBD2 разъема.

Описание:

OBD2 коннектор в форме трапеции, состоит из 16 контактов.

Марки и года:

Бензиновые легковые автомобили и легкие грузовые автомобили, произведенные или импортируемые в США с 1996 года (американское законодательство CARB и EPA) и в Европе (EOBD) с 2000-2001 года (директива Евросоюза 98/69EG) и Азии (в основном с 1998 г.).

Доступ и расположение:

Смотреть

Распиновка:

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 | 16 |

| Меньшая сторона трапеции | |||||||

Пример на фото:

Выводы и их назначение:

| № | Цвет | Назначение |

|---|---|---|

| 2 | J1850 Шина + | |

| 4 | Заземление кузова | |

| 5 | Сигнальное заземление | |

| 6 | Линия CAN-High, J-2284 | |

| 7 | К-линия диагностики (ISO 9141-2 и ISO/DIS 14230-4) | |

| 10 | J1850 Шина- | |

| 14 | Линия CAN-Low, J-2284 | |

| 15 | L-линия диагностики (ISO 9141-2 и ISO/DIS 14230-4) | |

| 16 | Питание +12В от АКБ |

Контакты диагностического разъема для используемых протоколов

Контакты 4, 5, 7, 15, 16 — ISO 9141-2.

Контакты 2, 4, 5, 10, 16 — J1850 PWM.

Контакты 2, 4, 5, 16 (без 10) — J1850 VPW.

Протокол ISO 9141-2 идентифицируется наличием контакта 7 и отсутствием 2 и/или 10 контактов на диагностическом разъеме.

Если отсутствует контакт 7, в системе используется протокол SAE J1850 VPW (Variable Pulse Width Modulation) или SAE J1850 PWM (Pulse Width Modulation).

Все три протокола обмена данных работают через стандартный кабель OBD-II J1962 connector.

3. Распиновка некоторых ЭБУ Солярис

Прошивка ECU (программирование ЭБУ «на столе») осуществляется со снятием блока. Перепрошивка возможна с использованием загрузчиков, работающих с процессором ЭБУ через BSL-режим.

В материале «Компьютерная диагностика Хёндай Солярис своими руками» имеется более подробная информация о типах ЭБУ, а так же о способах прошивки.

Назначение контактов:

Bosch ME17.9.11 / ME17.9.12 / ME17.9.13 TC1766 Hyundai/Kia

Bosch MEG17.9.21

Bosch MEG17. 9.11

9.11

4. Выбор оборудования для диагностики Хендай Солярис

Поиск колодки для диагностики необходим для подключения адаптера или сканера, а так же программатора. Небольшой список рекомендуемого оборудования для диагностики моделей Solaris:

- HYUNDAI & KIA GDS VCI – официальный сканер, заточен под работу с блоками Solaris и другими моделями. Поддерживает дуплексный, скоростный протокол CAN. Имеет расширенную базу кодов, что позволяет выявить наиболее редкие неисправности.

- CDP Launch CReader – мультимарочный прибор, работающий с разными блоками управления, включая Bosch Kefico. Имеет дисплей, что упрощает диагностику.

- Сканматик OBD2. Популярный сканер для сервиса большинства марок автомобилей. Оснащен внушительной базой кодов, поддерживает режим глубокого сканирования.

- Launch X431 Pro – профессиональный мультимарочный прибор. Оснащен дисплеем.

- Другие адаптеры: Scan Tool Pro, ELM327 1.5, Launch CReader VII

Для более подробного изучения вопроса рекомендуется прочитать статьи по данной теме:

5.

Рекомендованные статьи по Hyundai Solaris

Рекомендованные статьи по Hyundai SolarisРекомендуемые программы для адаптеров и сканеров Hyundai Solaris/p>

Читать статью «Рекомендуемые программы для адаптеров и сканеров Hyundai Solaris»

Рекомендуемые адаптеры и сканеры для автомобилей Хендай Солярис

Читать статью «Рекомендуемые адаптеры и сканеры для автомобилей Хендай Солярис»

Scan Tool Pro – адаптер для Hyundai Solaris c 2010 г.в

Читать статью «Scan Tool Pro – OBD2 адаптер для Hyundai Solaris c 2010 г.в»

Расшифровка кодов ошибок Hyundai Solaris

Читать статью «Расшифровка кодов ошибок Hyundai Solaris»

Обзоры OBD2 адаптеров для автодиагностики

Смотреть раздел «Обзоры OBD2 адаптеров для автодиагностики»

Автодиагностика Хендай Солярис своими руками

Читать статью «Автодиагностика Хендай Солярис своими руками»

Scan Tool Pro — бюджетный мультисканер для Hyundai Solaris

Хороший выбор для начинающего диагноста

Сейчас в продаже имеются модели сканеров с различными версиями прошивок и чипов. Scan Tool Pro с прошивкой 2022 — пока что самая стабильная версия, а так же имеет максимальную совместимость с автомобилями Hyundai Solaris с 2010 года выпуска.

Scan Tool Pro с прошивкой 2022 — пока что самая стабильная версия, а так же имеет максимальную совместимость с автомобилями Hyundai Solaris с 2010 года выпуска.

По ссылке указанной справа можно ознакомиться со сканером для автодиагностики «Scan Tool Pro». Это сайт официального дилера, который дает гарантию 12 месяцев.

Удачной диагностики!

Узнать подробнее

Руководство по корпоративному безопасному шлюзу

— документация Inuvika

Последнее обновление: 17 января 2023 г.

Предисловие

Цель этого документа — описать, как установить и настроить Inuvika. Enterprise Secure Gateway (ESG) в каждой из операционных систем при поддержке Инувика ОВД.

Введение

OVD использует несколько портов во время сеанса клиента, в основном HTTPS (443) и RDP (3389). Но в некоторых случаях, например, когда

пользователь является удаленным, брандмауэр обычно блокирует доступ к порту RDP. ESG туннелирует все

Соединения OVD между клиентом и самим собой через сеанс HTTPS.

ESG также можно использовать для унификации доступа к нескольким серверам приложений OVD, предоставляя единую точку доступа к клиенты.

Важно

ESG должен быть установлен на выделенном сервере.

Требования

Поддерживаются все следующие операционные системы:

- RHEL 7.x / Centos 7.x 64-разрядная версия

- Сервер Ubuntu 22.04 LTS (Jammy Jellyfish), 64-разрядная версия (для версии OVD >= 3.2.1)

- Сервер Ubuntu 18.04 LTS (Bionic Beaver), 64-разрядная версия

- Сервер Ubuntu 16.04 LTS (Xenial Xerus), 64-разрядный (для версии OVD < 3.2)

Минимальная аппаратная конфигурация:

- ЦП: 2 ядра (рекомендуется 4 ядра)

- Память: рекомендуется не менее 4 ГБ

- Память: 20+ ГБ

- Сеть: сетевой адаптер 1 ГБ

Предпосылки

Enterprise Secure Gateway должен быть установлен на выделенном сервере

системе без какого-либо другого программного обеспечения OVD или других систем на этом сервере. Сервер должен иметь доступ к Интернету.

Сервер должен иметь доступ к Интернету.

Код версии

В этом документе ссылки для скачивания будут использовать код версии, относящийся к используемой вами версии OVD.

Вы найдете код версии на странице поддерживаемых версий Inuvika OVD. Вы также можете связаться с Inuvika, чтобы запросить код.

Брандмауэр и порты

OVD требует открытия нескольких портов для поддержки различных серверные роли. Эти порты находятся в в дополнение к любым другим службам, которые вы организация в настоящее время осуществляет доставку. ИТ-администраторы должны просматривать и проверять все необходимые правила брандмауэра, чтобы предотвратить возможные перебои в обслуживании.

Необходимо добавить следующие правила брандмауэра для входящего и исходящего трафика. поскольку это относится только к ОВД.

Предупреждение

Перед установкой ESG убедитесь, что на порту не запущена ни одна служба. TCP 443 ( HTTPS ).

Установка

В следующих разделах описывается установка ESG на каждом поддерживаемая ОС. В последующих главах описываются дополнительные детали конфигурации.

Конфигурация брандмауэра

ESG требует, чтобы определенные порты были открыты в вашем брандмауэре. Следуйте приведенным ниже инструкциям, чтобы настроить брандмауэры по умолчанию.

При использовании UFW (брандмауэр по умолчанию для Ubuntu):

Откройте порт 1112/TCP для входящего трафика:

ufw разрешить в 1112/tcp

Откройте порт 443/TCP для входящего трафика:

ufw разрешить в 443/tcp

Откройте порт 3389/TCP для исходящего трафика:

ufw разрешить 3389/tcp

Откройте порт 443/TCP для исходящего трафика:

ufw разрешить 443/tcp

Откройте порт 80/TCP для исходящего трафика:

ufw разрешить 80/tcp

Откройте порт 1111/TCP для исходящего трафика:

ufw разрешить 1111/tcp

При использовании firewalld (брандмауэр по умолчанию для CentOS 7 и RHEL 7):

Предупреждение

Следующие правила откроют порты для связи в обоих направления.

Администраторы должны просмотреть и проверить все необходимые

правила брандмауэра на случай, если вам нужна более ограничительная реализация.

Администраторы должны просмотреть и проверить все необходимые

правила брандмауэра на случай, если вам нужна более ограничительная реализация.

Примечание

Для получения более подробной информации о настройке брандмауэра см. Брандмауэр и порты.

Убунту ЛТС

Судо

В системе Ubuntu каждая команда должна иметь префикс sudo , иначе вы

может войти в систему как root. Чтобы войти в систему как root, введите следующую команду:

судо -с |

Настройка репозитория

Ubuntu — это система на базе Debian, использующая ту же систему упаковки и инструменты, такие как Debian. Перед началом установки добавьте Inuvika Репозиторий Debian в систему ESG.

Важно

Чтобы запустить эти команды, замените любой экземпляр {VERSION_CODE} кодом версии .

как описано в разделе Код версии.

Установите пакеты

apt-transport-httpsиgnupgapt install apt-transport-https gnupg

Создайте и отредактируйте файл

/etc/apt/sources.добавить следующую строку: list.d/ovd.list

list.d/ovd.list Для Ubuntu 22.04 LTS (Jammy Jellyfish, для версии OVD >= 3.2.1):

deb https://archive.inuvika.com/ovd/{VERSION_CODE}/ubuntu jammy mainДля Ubuntu 18.04 LTS (Bionic Beaver):

deb https://archive.inuvika.com/ovd/{VERSION_CODE}/ubuntu бионический основнойДля Ubuntu 16.04 LTS (Xenial Xerus, для версии OVD < 3.2):

deb https://archive.inuvika.com/ovd/{VERSION_CODE}/ubuntu xenial main

Установите пакет ключей для проверки репозитория с помощью gpg:

Обновите базу данных пакетов:

подходящее обновление

Установка пакета ESG

Установка ESG завершена. Процесс установки

автоматически запускает службу ovd-slaveserver, и сервер ESG

появляются в незарегистрированных серверах страница в Администрации

Консоль. Если сервера нет в списке, но установка была

успешно, то может быть проблема с брандмауэром.

Если сервера нет в списке, но установка была

успешно, то может быть проблема с брандмауэром.

RHEL и CentOS 7

Конфигурация SELinux

Security-Enhanced Linux (SELinux) — это модуль безопасности ядра Linux, который

повышает безопасность вашей системы. В дистрибутивах RHEL и CentOS SELinux

включен по умолчанию и работает в режиме , обеспечивающем режим .

Чтобы проверить состояние SELinux на любом узле, выполните следующую команду:

статус |

Ожидаемый (и по умолчанию) статус SELinux включен , с текущим режимом, установленным на принудительное исполнение . Если для текущего режима установлено значение permissive , SELinux работает, но

обязательный контроль доступа не применяется. В этом случае вы можете установить

режим принудительный :

- Отредактируйте файл

/etc/selinux/configи установите для переменнойSELINUXзначение 9. 0003 применение :

0003 применение :SELINUX=принудительное

Важно

Если SELinux отключен и вы хотите его включить, следуйте официальному Red

Шляпная документация:

Изменение состояний и режимов SELinux.

Если вы предпочитаете оставить SELinux отключенным, вы можете пропустить оставшуюся часть этого раздела.

Установите пакеты, позволяющие изменять политики и правила SELinux:

yum установить policycoreutils-python

Создание и развертывание дополнительных правил политики

Создайте и откройте файл

/tmp/ovd_esg.teнано /tmp/ovd_esg.te

Вставьте следующее содержимое и закройте файл:

модуль ovd_esg 1.0; требовать { введите logwatch_mail_t; введите logwatch_cache_t; класс каталога {add_name write}; файл класса { добавить создать getattr открыть }; } разрешить logwatch_mail_t logwatch_cache_t:dir {add_name write}; разрешить logwatch_mail_t logwatch_cache_t:file {append create getattr open };Создайте файл типа для политики SELinux:

checkmodule -M -m -o /tmp/ovd_esg.

mod /tmp/ovd_esg.te

mod /tmp/ovd_esg.te Пакет политики:

semodule_package -o /tmp/ovd_esg.pp -m /tmp/ovd_esg.mod

Установить политику:

semodule -i /tmp/ovd_esg.pp

Удалить временные файлы:

rm -f /tmp/ovd_esg*

Настройка репозитория

RHEL и CentOS используют систему упаковки RPM. Перед началом установки, добавьте RPM-репозиторий Inuvika в систему ESG. первый шаг — настроить yum для включения репозитория Inuvika rpm.

Создать файл

/etc/yum.repos.d/ovd.repoс соответствующим контент, соответствующий версии ОС на ESG:[овд] имя=Инувика ОВД baseurl=https://archive.inuvika.com/ovd/{ВЕРСИЯ_КОД}/rhel/7/ включено=1 gpgcheck=1 gpgkey=https://archive. inuvika.com/ovd/{ВЕРСИЯ_КОД}/keyring

inuvika.com/ovd/{ВЕРСИЯ_КОД}/keyring Важно

Замените любой экземпляр

{VERSION_CODE}кодом версии , как описано в раздел Код версии.Только для RHEL 7 , вам также необходимо включить дополнительный репозиторий Server :

репозиторий менеджера подписки --enable=rhel-7-server-Optional-rpms

Очистите кэш репозиториев, чтобы принудительно обновить базу данных пакетов:

yum makecache fast

Установите репозиторий EPEL:

yum install https://download.fedoraproject.org/pub/epel/epel-release-latest-7.noarch.rpm

Установка пакета ESG

Установите пакет ESG с помощью следующей команды:

yum install inuvika-ovd-slaveserver-role-gateway

Зарегистрируйте хост/IP-адрес диспетчера сеансов OVD:

ovd-slaveserver-config --sm-address sm.

test.demo

test.demo Настройте службу ovd-slaveserver:

systemctl включить ovd-slaveserver

Запустите службу ovd-slaveserver:

перезапуск systemctl ovd-slaveserver

Установка ESG завершена. Сервис ovd-slaveserver был запущен, и сервер ESG появится в незарегистрированный Страница Серверы в Консоли администрирования. Если сервер не указан, но установка прошла успешно, то может быть брандмауэр проблема.

Сертификат сервера TLS/SSL

ESG требует использования сертификата X.509 для безопасной связи.

Во время установки создается самозаверяющий сертификат , но он предназначен только для ознакомительных целей. Самоподписанные сертификаты не предназначены для производственного использования.

Без установленного подписанного сертификата все пользователи получат предупреждение системы безопасности в своих браузерах, препятствующее доступу к службе.

Предупреждение

Перед переключением службы OVD в рабочую среду или даже перед развертыванием на значительном количестве пользователи, вы должны заменить самоподписанный сертификат подписанным сертификатом получен от издателя сертификата .

Определить точку доступа к службе

Эмитент сертификата запросит Общее имя (CN) . Эта информация критична поскольку непредоставление правильного имени приведет к непригодному для использования сертификату.

Для среды OVD CN сертификата является точкой доступа к службе ESG, также называемой полностью

полное доменное имя (FQDN) .

Например, если ваша служба ESG доступна по адресу ovd.example.com , и вы ожидаете, что все ваши пользователи

чтобы использовать это имя для доступа к OVD, это полное доменное имя, которое необходимо указать в качестве CN сертификата.

Предупреждение

В цифровых сертификатах CN не может быть IP — это должно быть имя (как DNS).

Альтернативные точки доступа, такие как записи DNS и/или IP-адреса, могут быть настроен с использованием расширения альтернативного имени субъекта (SAN) .

Для получения нескольких точек доступа к услугам или более сложных конфигураций обратитесь к своему сертификату. эмитента и/или связаться с Inuvika.

Установить выданный сертификат

Как только ваш эмитент сертификата получит вашу информацию, вам будет предоставлен сертификат прикреплен к файлу закрытого ключа, а также число Промежуточные сертификаты CA , используемые ваш провайдер. Пожалуйста загрузите все эти сертификаты X.509 в PEM представлении .

После загрузки всех файлов X.509 они должны быть объединены в один файл PEM в определенном порядке. С помощью текстового редактора создайте файл с именем ovd-esg-issued. pem и скопируйте

содержимое каждого файла в этом точном порядке :

pem и скопируйте

содержимое каждого файла в этом точном порядке :

- Закрытый ключ

- Сертификат сервера

- Сертификат промежуточного ЦС +1

- Сертификат промежуточного ЦС +x

После этого вы можете установить сертификат на ESG:

Скопируйте файл ovd-esg-issued.pem на узел ESG

.Создайте копию самоподписанного файла PEM в качестве резервной копии:

cp /etc/ovd/slaveserver/gateway.pem /etc/ovd/slaveserver/gateway.pem.orig

Скопируйте файл, содержащий новый сертификат, в файл

cp ovd-esg-issued.pem /etc/ovd/slaveserver/gateway.pem

Перезагрузите/перезапустите службу ESG, чтобы активировать новый сертификат SSL

Используйте веб-браузер, чтобы перейти к точке доступа к службе ESG, используя HTTPS (в нашем примере: https://ovd. ) и убедитесь, что связь является безопасной и данный сертификат

тот, который вы получили от своего эмитента. example.com/

example.com/

Конфигурация веб-доступа OVD

Из соображений безопасности ESG не настроен для разрешения связи веб-доступ OVD (OWA) по умолчанию. Конфигурация может быть изменена на разрешить доступ. Это позволит вам затем предоставить единый безопасный (SSL) точка подключения для всех клиентов (EDC, EMC, OWA).

Примечание

Сама OWA может быть настроена для обеспечения безопасного доступа пользователей вне локальной сети. Это требует использования сторонней сети компонент, такой как обратный прокси-сервер и/или брандмауэр (перенаправление NAT).

В таких случаях ESG не обязан предоставлять доступ к WAN, но это только для OWA! ESG требуется для доступа к глобальной сети из EDC / ЭМС.

Чтобы включить доступ к OWA в ESG:

Отредактируйте файл конфигурации

/etc/ovd/slaveserver/slaveserver.и найдите строку: conf

conf # web_client = http[s]://ip[:port]/

Раскомментируйте переменную и задайте в качестве значения URL-адрес вашего OWA. Для пример:

web_client = http://webaccess.test.demo/

Сохраните файл и перезапустите службу подчиненного сервера.

перезапуск systemctl ovd-slaveserver

Дополнительные параметры конфигурации

Конфигурация ESG хранится в файле /etc/ovd/slaveserver/slaveserver.conf . Конфигурация может быть

корректируется путем редактирования файла и изменения содержимого Раздел шлюза , как описано ниже:

-

адрес: 0.0.0.0 (по умолчанию). Определяет IP-адрес сети интерфейс, к которому должен привязываться ESG. По умолчанию ESG привязывается к все сетевые интерфейсы -

порт: 443 (по умолчанию). Определяет используемый порт.

Определяет используемый порт. -

max_process: 10 (по умолчанию). Определяет максимальное количество процессов для запуска на сервере ESG. -

max_connection: 100 (по умолчанию). Определяет максимальное количество соединения, которые можно открыть на сервере ESG. -

время ожидания процесса: 60 (по умолчанию). Определяет время ожидания в секундах на процесс время ожидания соединения: 10 (по умолчанию). Определяет время ожидания в секундах за соединениеadmin_redirection: true или false (по умолчанию). Используйте этот параметр, чтобы разрешить доступ к консоли администрирования OVD через ESG. Этот параметр устарел в ovd 2.9.. Он заменен наadmin_hostadmin_host: имя хоста, IP-адрес или URL-адрес. Используйте этот параметр, чтобы разрешить доступ к консоли администрирования OVD через ESG. Заменяет параметр

Заменяет параметр admin_redirectionweb_client: имя хоста, IP-адрес или URL-адрес. Используйте этот параметр, чтобы разрешить доступ к веб-доступу OVD через ESG.root_redirection: Используйте этот параметр, чтобы определить корневой путь для Шлюз. Например, введите значение/ovdдля автоматического перенаправить запрос на соединение дляhttps://gw.demo отдоhttps://gw.demo/ovdhttp_keep_alive: true (по умолчанию) или false . Включить или отключить сессия поддерживает жизнь.путь_сертификата: gateway.pem (по умолчанию). Расположение на сервере TLS/SSL файл сертификата для использования в ESG.OVD Ограничения версии

Конечная точка SOAP недоступна после версий OVD 3.1.

Важно

Не забывайте перезапускать службу подчиненного сервера после любого изменения конфигурации.

Настройки протокола и шифрования

В конфигурации по умолчанию Enterprise Secure Gateway принимает подключения зашифровано с использованием как минимум TLS 1.2.

Параметры безопасности для ESG хранятся в файле /etc/ovd/slaveserver/slaveserver.conf . Конфигурация может быть

корректируется путем редактирования файла и изменения содержимого Раздел шлюза , как описано ниже:

минимальный_протокол: один из sslv3 , tlsv1 , tlsv1.1 или tlsv1.2 (по умолчанию). Укажите минимальный TCP протокол безопасности, который поддерживает ESG. Значение по умолчанию является наиболее безопасным, сохраняя совместимость.Предупреждение

TLS 1.3 (RFC 8446) может поддерживаться вашей версией OpenSSL с повышенной безопасностью для веб-браузеров, которые его реализуют.

cipher_list: Если этот параметр установлен, он настроит список предпочтений шифрования, принятый Enterprise Secure Gateway в порядке предпочтения. Если он не установлен, система по умолчанию

будут использоваться шифры.

Если он не установлен, система по умолчанию

будут использоваться шифры.Чтобы получить список всех шифров, поддерживаемых вашей системой, используйте команду:

шифры openssl -v 'ВСЕ'

Формат, используемый для этого параметра, описан по адресу https://www.openssl.org/docs/man1.1.1/man1/ciphers.html

Следующая конфигурация включает все комплекты обмена ключами

ECDHEс шифромAESи сортирует их по стойкости. Он также перемещает всешифра AES256в конец списка. Это список с высоким уровнем безопасности, который хорошо совместим с OpenSSL версии 1.1.1 или выше.cipher_list = ECDHE+AES:@STRENGTH:+AES256

Приведенный ниже список работает с версиями Ubuntu выше или равными 16.04 и CentOS 7 и позволяет все наборы основаны на шифре AES с любыми алгоритмами обмена ключами. Это менее безопасно, т. но имеет лучшую совместимость.

список_шифров = AES

Другой способ — явно указать допустимый список шифров.

Этот список совместим с клиентами Windows 8+:

Этот список совместим с клиентами Windows 8+:cipher_list = ECDHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-SHA384 :ECDHE-R SA-AES256-SHA:DHE-RSA-AES256-GCM-SHA384:AES256-GCM-SHA384:AES256-SHA256:AES256-SHA:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-ECDSA-AES256- SHA384: ECDHE-ECDSA-AES256-SHA:DHE-DSS-AES256-SHA256:DHE-DSS-AES256-SHA:DES-CBC3-SHA:EDH-DSS-DES-CBC3-SHA

Онлайн-инструмент, такой как ssllabs.com, полезен для проверки окончательная конфигурация.

Другой вариант — использовать средство командной строки testsl.sh. если ESG не отображается в Интернете.

Обзор решений LDAP —

Амит Рагхуванши | 29 августа 2018 г.

- Общий

Первоначально опубликовано TriCore: 11 мая 2017 г.

Существует множество решений протокола облегченного доступа к каталогам (LDAP). доступен для организационного единого входа (SSO) и управления пользователями, включая Oracle® Internet Directory (OID), Microsoft® Active Directory (AD) и многие другие системы. Когда у вас есть несколько реализаций, он может быть трудно управлять и использовать их все. В этом сообщении блога вы узнаете, как для создания представления, которое вы можете использовать для управления всеми LDAP вашего предприятия. реализации.

Введение

В этом сообщении блога рассказывается о экономичном способе доступа и управлять всеми вашими существующими решениями LDAP с помощью объекта, похожего на представление. На следующем рисунке показано, как использовать Oracle Virtual Directory (OVD) для создать представление всех приложений LDAP, которые использует организация.

Источник изображения : Руководство администратора Oracle Fusion Middleware для Oracle

Виртуальный каталог, 11g, выпуск 1

(11. 1.1)

1.1)

OVD упрощает управление несколькими системами LDAP, создавая единую виртуальное представление для доступа ко всем корпоративным источникам. Главное преимущество использования OVD заключается в том, что он не требует каких-либо изменений в существующей структуре на источник. Он также поддерживает разнообразный набор клиентов, таких как веб-приложения и порталы. Кроме того, OVD может подключаться к каталогам, базам данных и веб-сайтам. службы, как показано на следующем рисунке.

Источник изображения : Руководство администратора Oracle Fusion Middleware для Oracle Виртуальный каталог, 11g, выпуск 1 (11.1.1)

OVD предоставляет Интернет и стандартный отраслевой LDAP и Extensible Markup

Языковые (XML) представления существующей идентификационной информации предприятия. Он генерирует

эти представления без синхронизации или перемещения данных из исходных местоположений.

Эта возможность ускоряет развертывание приложений и снижает затраты за счет

устраняя необходимость постоянной адаптации этих приложений к изменяющимся

ландшафт идентичности по мере добавления, изменения или удаления групп пользователей.

OVD — это виртуальный каталог, обеспечивающий просмотр нескольких OID или AD. Все данные, используемые через OVD, прозрачны для пользователей. Создается впечатление, что данные поступают из одного OID, что упрощает управление несколькими OID и AD в программах или другом программном обеспечении, таком как Oracle Access Manager (OAM).

OVD создает представления, создавая адаптеры и используя их для доступа к основная информация из различных исходных местоположений. ОВД нуждается в следующую информацию для создания адаптера:

- Целевое отличительное имя (DN), которое должно храниться в OVD

- Имя исходного хоста

- Исходный OID или порт AD

- Исходное DN, которое должно быть сопоставлено с целевым DN

Примечание : Вы можете определить столько адаптеров, сколько хотите, и подключить их к несколько OID и AD одновременно.

На следующем изображении показан пример определения общего имени (CN) для

различные организационные единицы (OU), происходящие из разных

LDAP-источники.

Определение адаптера

Чтобы определить адаптер, выполните следующие действия:

- Запустите консоль Oracle Directory Services Manager (ODSM) с помощью навигации

на

https://в браузере.:7005/odsm - Подключиться к OVD по адресу

:8899 8899.) - Выберите вкладку Адаптер .

- Нажмите кнопку Новый адаптер .

- Создайте новый адаптер с именем OIDUsers . Для адаптера Тип выберите LDAP . Оставьте значения по умолчанию в других полях.

- Укажите сведения о соединении для исходного LDAP (в данном случае OID), например

как хост, порт, имя пользователя (DN привязки прокси-сервера) и пароль для

доступ к источнику. В следующем примере предоставляется

127.0.0.1. потому что и OID, и OVD находятся на одном хосте. - На следующем экране проверьте соединение.

- Укажите базовое подразделение для источника, который необходимо синхронизировать. Это удаленная база . Также предоставьте базовое подразделение для OVD. Оставьте значения по умолчанию в других областях.

- Просмотрите все детали на странице сводки и нажмите Готово .

При использовании адаптера ou=OIDUsers,dc=***,dc=ovd автоматически создается

вызовите cn=Users, dc=***,dc=oid с экрана, показанного на следующем рисунке.

Вы можете определить эти адаптеры для разных версий OID и AD в Подобный способ. Эта возможность позволяет использовать OVD как единый источник данные для различных веб-сервисов. В результате OVD дает вам «виртуальное представление». без необходимости программировать по-разному для каждого источника базовых данных.

Заключение

OVD может помочь вам использовать все существующие решения LDAP с минимальными затратами.

способ. Он создает структуру, подобную представлению, которая не требует каких-либо изменений в

существующая схема технологий, которые использует ваша организация.